2023年07月05日公開

転ばぬ先の杖! 準備と事前の対応でリスクを低減!

近年のサイバー脅威を見ても、不正アクセス、Emotet、ランサムウェア、Web改ざんなどのキーワードが並びますが、セキュリティインシデントはできれば遭いたくないものです。

今回のニュースレターでは、ログ管理を中心としたインシデントマネジメントのポイントを簡単に触れていきます。

今回のニュースレターでは、ログ管理を中心としたインシデントマネジメントのポイントを簡単に触れていきます。

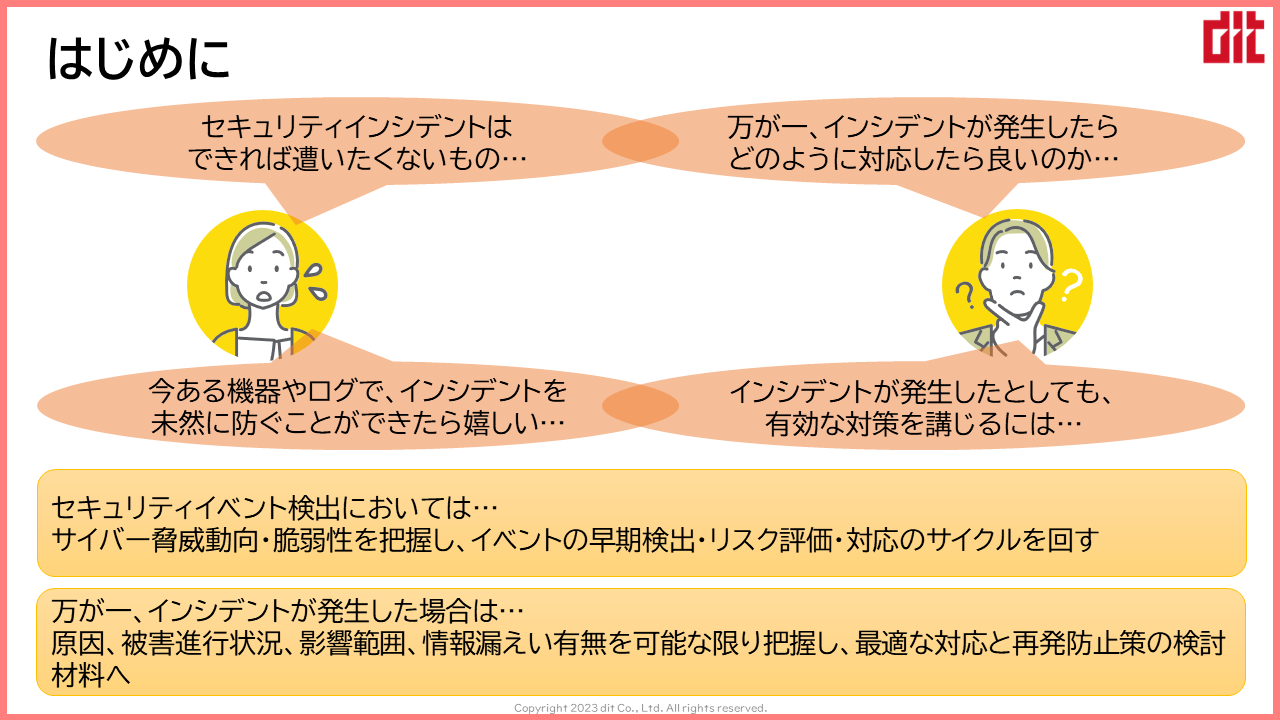

はじめに

不正アクセスに遭った、マルウェアに感染した、情報漏えいが発生したなどのリスクが顕在化した事象をもってインシデントとする組織が多いようです。

また、インシデントとしては認識していないが、システムから不審なイベントが検出された、マルウェアがウイルス対策ソフトで検出されたなどの事象についての呼称も様々かと思いますが、本稿では「セキュリティイベント」と呼びたいと思います。

セキュリティインシデントはできれば遭いたくないものです。

現実的にはそうは行かないもので、皆様もインシデントが発生した際の対応も注力されていると思います。

あらゆるシステムに記録されるセキュリティイベントを対策に活かせたら素晴らしいと思いませんか?

インシデント発生時はとにかく収束させたい気持ちでいっぱいになりますが、二度と同じインシデントには遭いたくないと思いませんか?

セキュリティイベントは、セキュリティ対策に活かせるような情報がたくさん詰まっています。

ただ、あるセキュリティイベントの評価のためには、サイバー脅威動向や組織で保有する機器の脆弱性、対策として弱い部分と照らして、リスクを評価し、対応するといったサイクルが必要となり、相応のパワーを要することもしばしばです。

万が一、インシデントが発生した場合であっても、後述のPC端末等のフォレンジックや、ログの分析により、次のようなポイントが分かります。

・インシデントの発生原因はどのようなものか(マルウェア、脆弱性、設定ミス、脆弱なパスワード、人為的なものなど)

・インシデントの発火点からどのように被害が進行したか

・このサーバーも侵害された可能性がある、顧客に影響があるなど、影響範囲はどの程度と想定されるか

・情報漏えいの有無やどのような流れで情報が窃取されたか

以上4点をできる限り詳細に把握することが、インシデント発生後、最適な対応と再発防止策を講ずるためのヒントとなります。

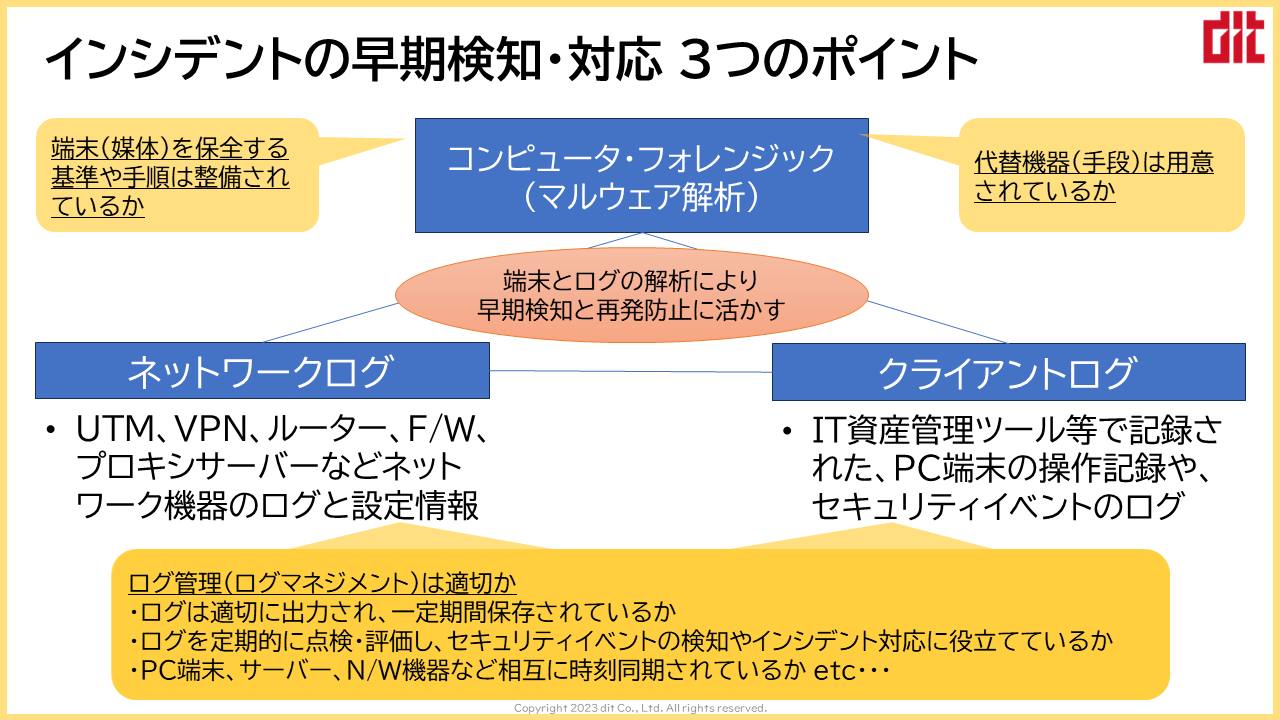

インシデントの早期検知・対応 3つのポイント

本スライドでは、コンピューター・フォレンジック、ログ分析における事前の準備についておさらいしたいと思います。

◆コンピュータ・フォレンジック(マルウェア解析)

コンピューター・フォレンジックでは、PC端末、サーバー機器の解析を通じて、なぜマルウェアに感染したか、不正アクセスを受けたかの原因を知ることができます。

加えて、マルウェア感染、不正アクセスを受け、その機器でどのような操作が行われていたか、被害はどの程度か、他の機器への影響は無いかの切り分けに役立ちます。

どのような基準でセキュリティイベントやインシデントを検知した時に、PC端末やサーバー機器を保全しておくべきは、現実的に判断がつかないケースも少なくありません。

システムを止めることができないなどの理由で、マルウェア感染、不正アクセスが発生した時期から機器の稼働を続けていた場合、特に数か月経過した機器では証跡が失われているケースが多く、原因や被害状況、影響範囲を特定しにくくなります。

以上のようなケースを想定すると、後述のネットワークログやクライアントログで証拠を補完することも一つの考え方です。

---

◆ネットワークログ

今や主流となったUTM機器(統合脅威管理)、VPN機器を含め、ルーター、ファイアウォール、プロキシサーバーなどのネットワーク機器のログもセキュリティイベントやインシデントの検知に役立ちます。

内部ネットワーク全体の健康状態を知る上では必要不可欠な記録ではありますが、ログ管理(ログマネジメント)の状況によっては、適切に評価できない場合があります。

また、電源のON/OFFやファームウェアのアップデートにより、ログが失われたり、設定が更新される場合もあります。

次のようなポイントはクリアされているか確認しておきましょう。

・ログは適切に出力されているか

機器の初期設定のままの出力や、ログ保存容量の抑制などの事由により、インシデントが発生しログを分析したけど、必要な記録が拾えなかったというケースもあります。

セキュリティイベントの適切な評価や、インシデントが発生した場合に備え、どのようなログが出力されるか確認しておきましょう。

・ログは一定期間保存されているか

UTM機器やVPN機器といったアプライアンス機器においても記録媒体が内蔵されていますが、比較的容量が少なく、長期間のログの保存には不向きです。

この場合は、syslogサーバー等への保存や外部記憶媒体への保存を検討しますが、あわせて、ログの改ざんや消失への備えも確認しておきましょう。

・ログは定期的に点検・評価されているか

内部ネットワーク全体の健康状態を知る上でログの定期的な点検・評価の重要性が高まっています。

定期的にログをチェックし、不審なセキュリティイベントを検知・評価・対応することで、インシデントを未然に防ぎ、インシデントが発生したとしても被害進行を限りなく抑えることも不可能ではありません。

・時刻同期は行われているか

時刻同期は見落としされやすいポイントです。

PC端末、サーバー、ネットワーク機器相互の時刻がずれていると、インシデント発生時にログを突き合わせする場合、記録の前後関係の特定が困難となる可能性があります。

---

◆クライアントログ

近年では、PC端末などクライアント機器の詳細な状態や操作記録を取得できる製品が登場しています。

上記の「ネットワークログ」の項目を参考に、ログ管理(ログマネジメント)が適切にされているか確認しておきましょう。

---

以上のように、コンピューター・フォレンジック(マルウェア解析)、ネットワークログ、クライアントログは、それぞれ強みと弱みがありますが、相互に補完することにより、セキュリティイベントを早期に検知しすることで、インシデントを未然に防ぎ、早期に検知し、被害進行の抑止、低減、再発防止策の検討の強力なツールとなります。

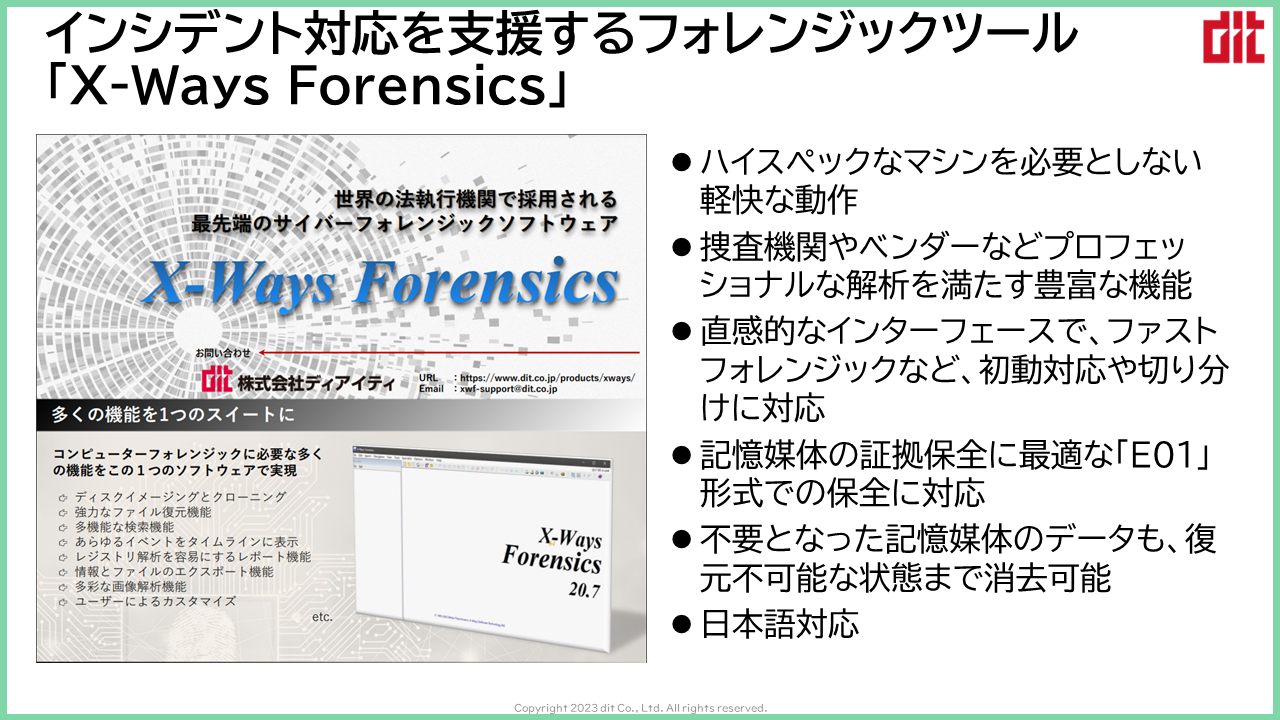

インシデント対応を支援するフォレンジックツール「X-Ways Forensics」

インシデントの予兆を検知し、インシデントが発生した場合、PC端末やサーバーをどのような基準や手順で保全するのか、お悩みのお客様も多いと思われます。

・組織内でCSIRTを構築しているが、初動対応の調査や切り分けに必要な人材を育成したい

・PCやサーバーの保全や解析に適したツールを探している

こうした場合はディアイティへご相談ください。

弊社では、捜査機関、重要インフラ事業者、あらゆる業種において多くの取り扱いのあるフォレンジックツール「X-Ways Forensics」を取り扱っております。

「X-Ways Forensics」を含めた、フォレンジックのトレーニングも提供しています。

・X-Ways Forensics

https://www.dit.co.jp/products/xways/

また、インシデントが発生した場合のフォレンジックはその都度判断するけど、PCやサーバー機器の保全のポイントや手順は事前に抑えておきたいという場合もお気軽にご相談ください。

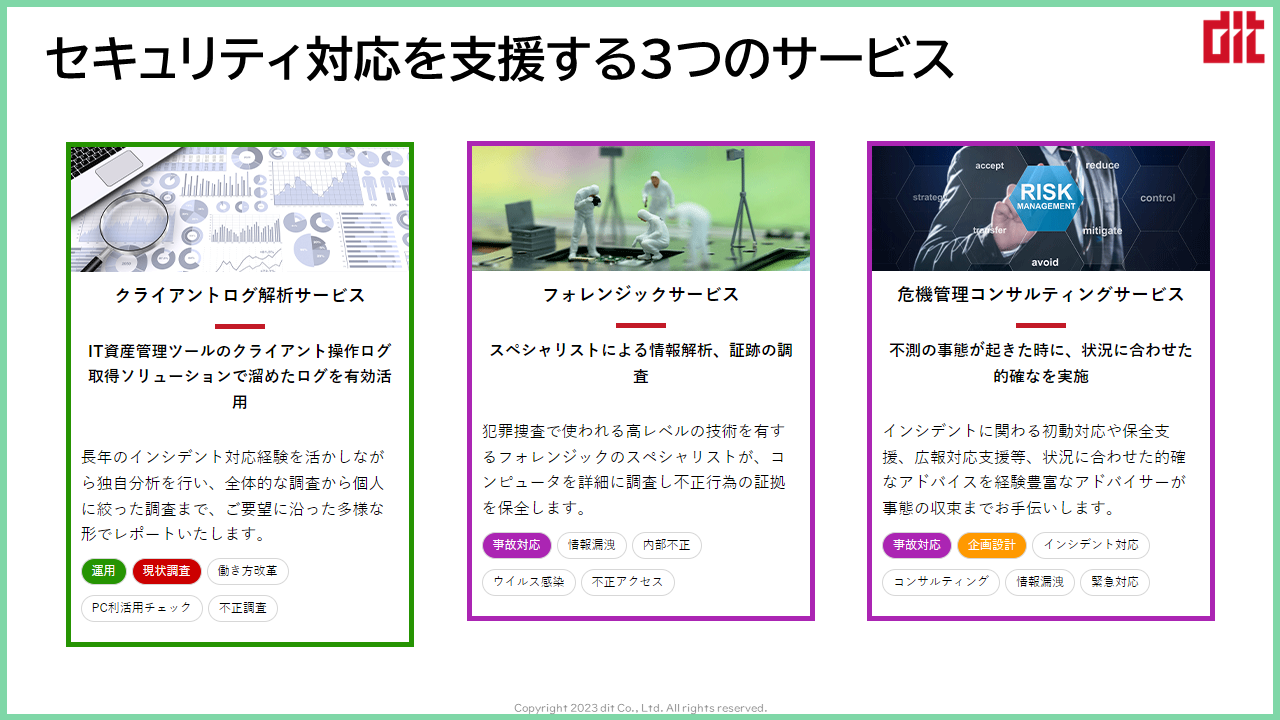

セキュリティ対応を支援する3つのサービス

とはいいつつも、海外製品も多い中でログの見方のポイントや、サイバー情勢と照らして適切な設定となっているか判断が難しいこともあると思います。

また、ログの定期的なチェックの必要性は分かるものの、対応が追い付かない状況は多くのシステム管理者の悩みと種だと思います。

ディアイティでは、インシデント発生時におけるあらゆる支援サービスを取り揃えておりますが、次のような事項の対応もお引き受け可能です。

お気軽にご相談ください。

・インシデントは発生していないが、スポットでログを見てほしい

・メールフィルターをすり抜けてきたメールの添付ファイルを解析して欲しい

・あるソフトウェアや機器の導入を検討しているが、信頼性や安全性について教えて欲しい

・ある課題に対しどのように対応するか等、ちょっとした相談に乗って欲しい など

【関連ソリューション】

- ・ https://www.dit.co.jp/service/security/log/client/

- ・ https://www.dit.co.jp/service/security/forensics/

- ・ https://www.dit.co.jp/service/security/management/crisis_management/

【ログ解析サービス】

【フォレンジックサービス】

【危機管理コンサルティングサービス】