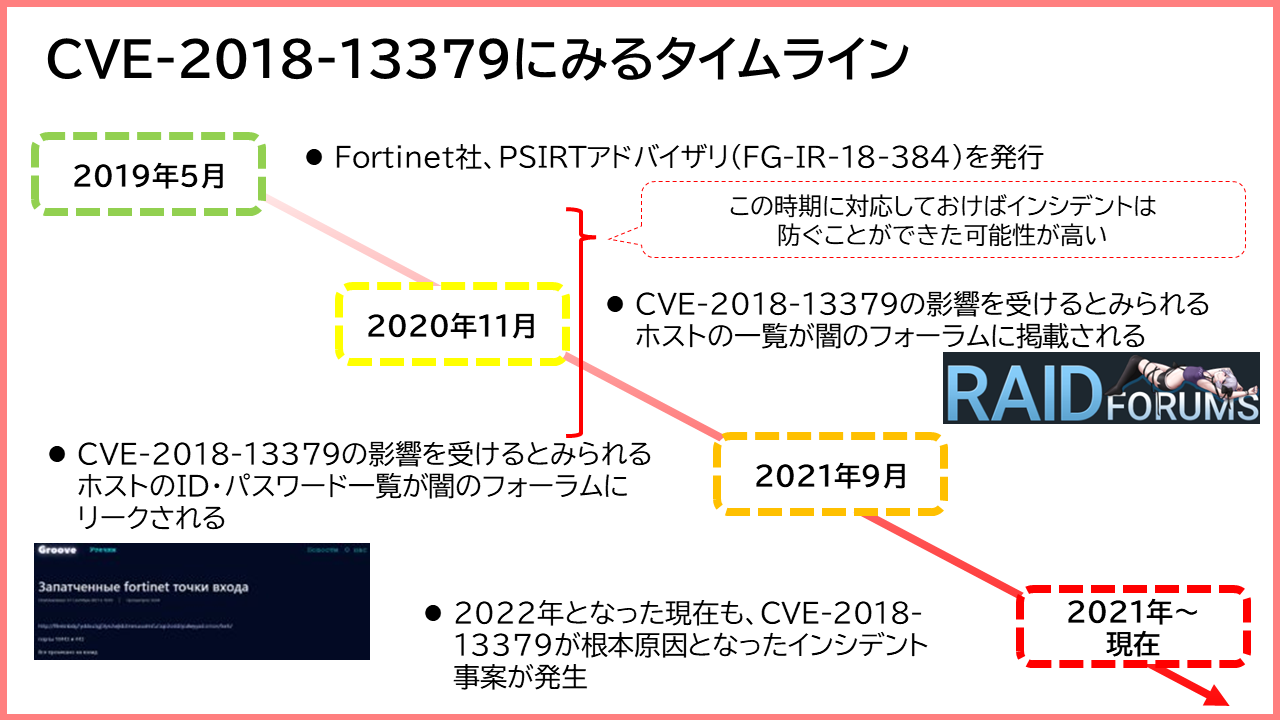

CVE-2018-13379にみるタイムライン

最近のサイバー攻撃では脆弱性を狙った事例が多いと言われています。

それでは脆弱性が発見・公開されてから、サイバー攻撃被害のピークまでどのくらいの期間があるのかある脆弱性を例に見ていきたいと思います。

CVE-2018-13379という脆弱性は、2019年5月にベンダーより公開されました。

翌年2020年11月頃、CVE-2018-13379の影響を受けるとみられるホスト(IPアドレス)の一覧がサイバー攻撃者によって闇のフォーラムに掲載され、その後の2021年9月には、ホスト(IPアドレス)に紐づくID・パスワード一覧がリークされました。

以上のタイムラインを見てみると脆弱性が公開されてから対応するまでの猶予は十分にあったとも考えられますが、VPN機能の利用が前提の脆弱性でもあり、サイバー攻撃者は、新型コロナ感染症による世の中の動きを見ながら準備を進めていたのかもしれません。

【参考リンク】

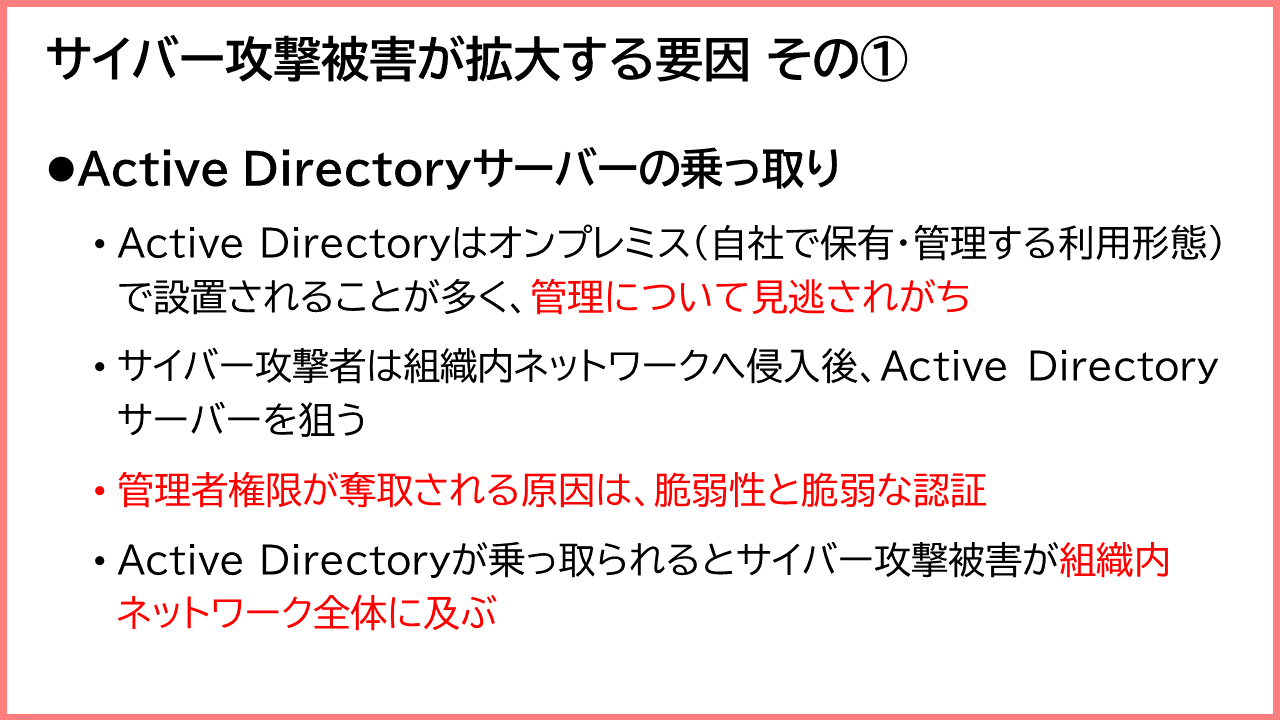

サイバー攻撃被害が拡大する要因 その➀

Active Directoryはマイクロソフト社が提供する「Windows Server」の機能の一つで、ユーザーやコンピュータの集中管理機能を提供します。

Active Directoryは組織内ネットワークのユーザーやコンピューター、サーバーの管理を担っていますから、サイバー攻撃者は侵入したネットワークを掌握し、活動を見つけにくくするためにActive Directoryを狙います。

Active Directoryが脆弱性や脆弱な認証(推測されやすいパスワードなど)により管理者権限が奪取されると、必ずと言っていいほどサイバー攻撃被害が組織内ネットワーク全体に及んでいることが弊社で実施した数多くの調査結果からも判明しています。

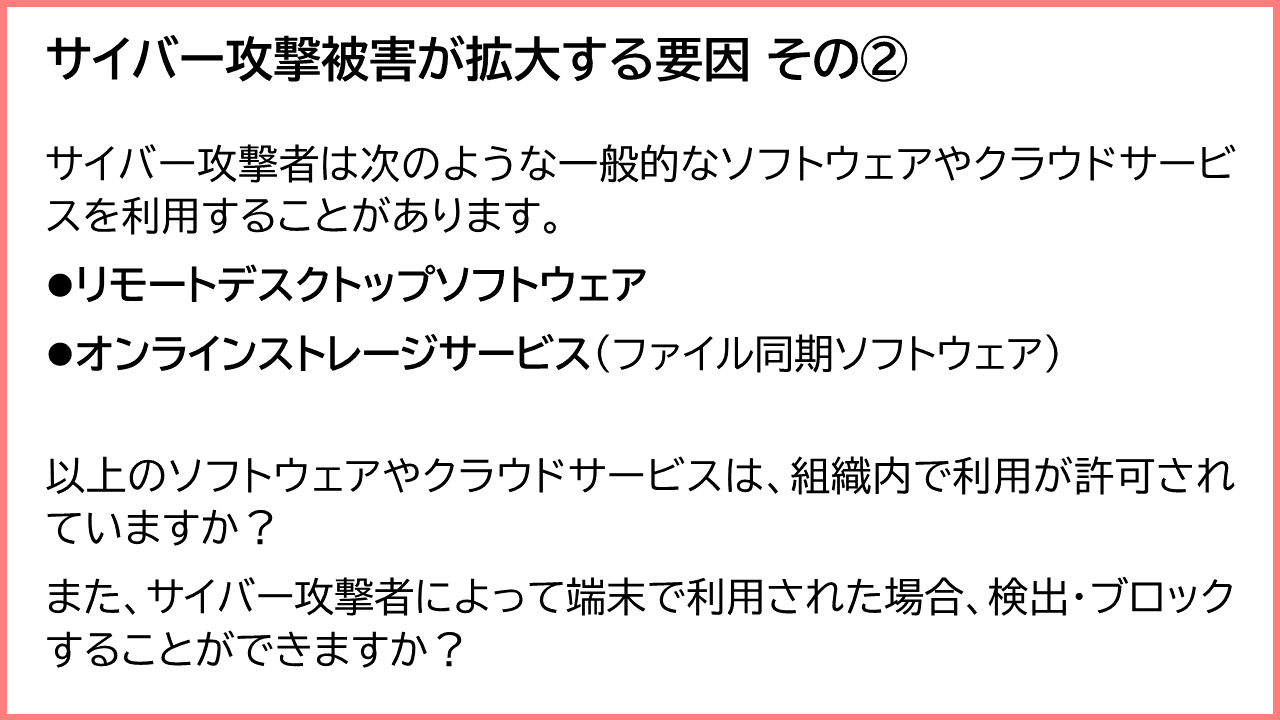

サイバー攻撃被害が拡大する要因 その➁

従来のサイバー攻撃ではサイバー攻撃者はC&Cサーバーを設置し、RAT(Remote Access Tool)と呼ばれるマルウェアを端末に感染させることによって、情報窃取や破壊活動を行いました。

こうした従来の方法は、セキュリティシステムに早期に発見・対応される可能性が高く、サイバー攻撃者にとっても相応のスキルが必要なことに加えて手間がかかるものでした。

近年のサイバー攻撃では、一般的なソフトウェアやクラウドサービスを利用する特徴がみられます。

リモートデスクトップソフトウェア、オンラインストレージサービスはOS標準のものも含めて実に多くの種類のものもあり、サイバー攻撃者にとってもサイバー攻撃のハードルを下げるものとなっています。

こうしたソフトウェアやクラウドサービスについても組織として利用するか制限するかのポリシーを決め、システム的に制御するかどうか差し迫った段階に来ているのかもしれません。

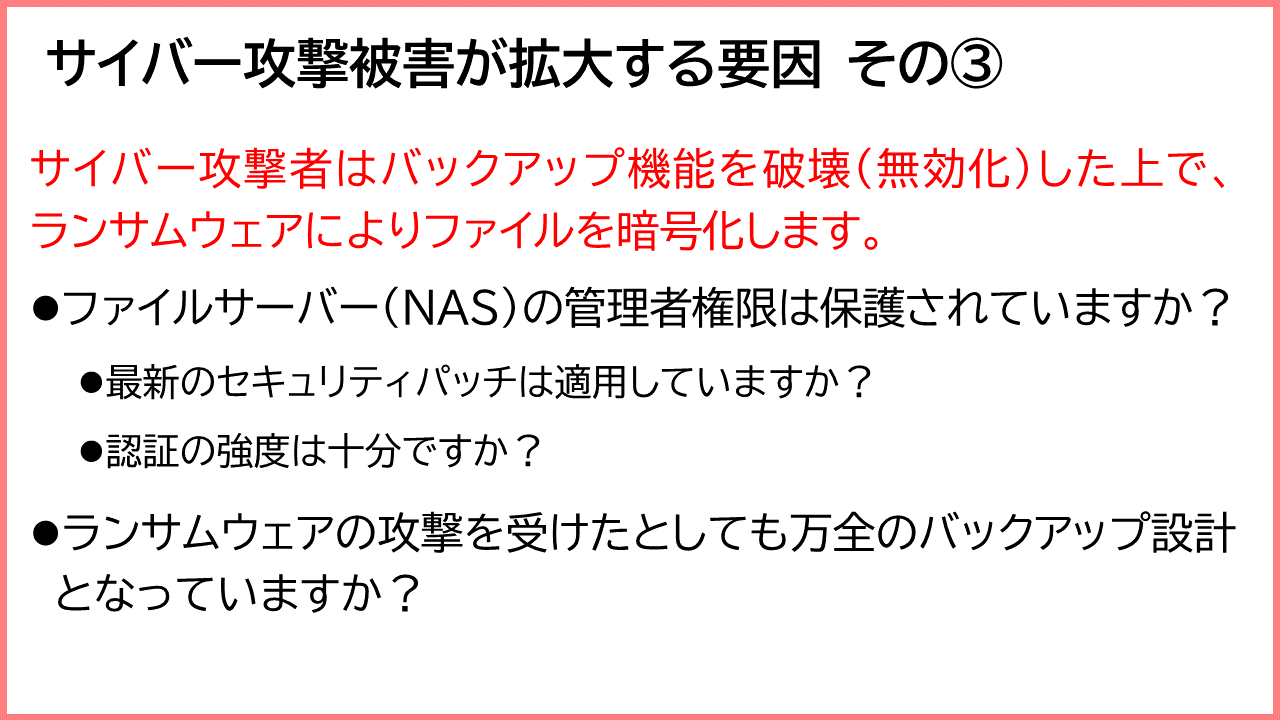

サイバー攻撃被害が拡大する要因 その➂

サイバー攻撃者は身代金の取得を確実にするために、ファイルサーバーやNASの管理者権限の取得を試みるという事例も確認されています。

ファイルの暗号化自体はランサムウェアに感染させたPC端末からファイル共有がされていれば可能なものですが、狙いはファイルサーバーやNASのバックアップ機能の破壊(無効化)です。

ランサムウェアに感染したとしてもバックアップがあれば身代金要求に応じる必要はありませんが、バックアップも暗号化されたとなると業務の復旧まで長期化を余儀なくされます。

ファイルサーバーやNASの管理はもちろん、ランサムウェア攻撃に耐えうるバックアップ設計も見直してみませんか?

ランサムウェア対策・対応に役立つサイト

高度化するサイバー攻撃、マルウェア、ランサムウェアに対応するためには、多くの視点から対策を講ずる必要がありますが、より多くのナレッジやベストプラクティスを提供する2つのサイトをご紹介します。

【参考URL】

- ・ NO MORE RANSOM(運営:ユーロポール欧州サイバー犯罪センター、セキュリティベンダー等) https://www.nomoreransom.org/

- ・ STOP RANSOMWARE(運営:米国サイバーセキュリティ・インフラストラクチャセキュリティ庁) https://www.cisa.gov/stopransomware

サイバー攻撃を未然に防ぐ、サイバー攻撃に遭ったとしても被害を最小限する。

ディアイティの豊富なナレッジやソリューションについて是非ご相談ください。