多要素認証

ディアイティ ニュースレターでは、サイバー攻撃動向をいくつか取り上げてきました。

今回は最近のサイバー攻撃事例を踏まえて、セキュリティ対策の肝となる多要素認証についてお話ししたいと思います。

2019年に発生した新型コロナウイルス感染症(COVID-19)によって、私たちは働き方の変化を経験してきました。

自宅などの社外からどのような方法で組織内ネットワークのリソースにアクセスするか?

VPN自体は真新しいテクノロジーではありませんが、コロナ状況下であっても業務を継続できるようにVPNを導入された組織も多いのではと思います。

サイバー攻撃者は変化のあるところに綻びがあることを知っています。こうした動きを見逃しません。

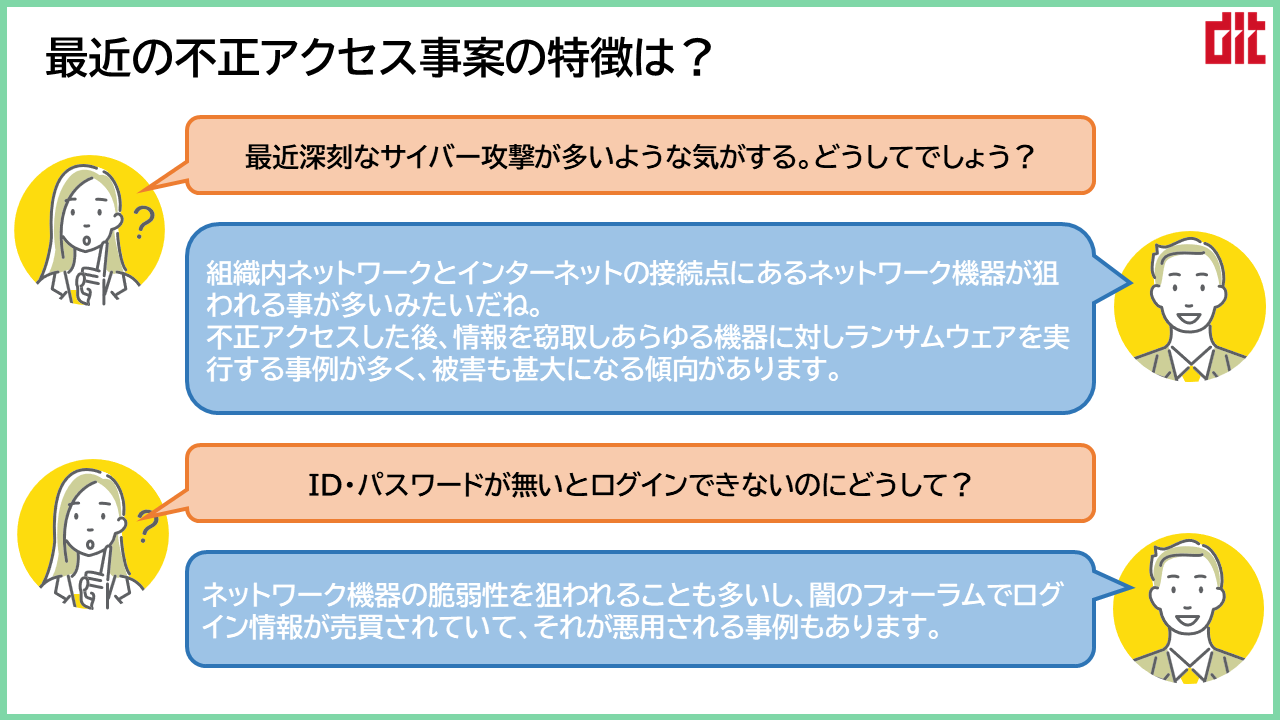

ネットワーク(VPN)機器に脆弱性は無いか?認証の甘い機器は無いか?

こうした情報がサイバー攻撃者が利用する闇のフォーラムでやりとりされていました。

ネットワーク(VPN)機器への不正アクセス・ランサム攻撃は、近年で最も特徴的で甚大な被害を引き起こしたサイバー攻撃となりました。

不正アクセス・ランサム攻撃のような被害に遭わないポイントの一つに認証の強化があります。

(このあたりのお話をする場合は、認証(authentication)と認可(authorization)など教科書的なことにも触れますが、ここでは省略します。)

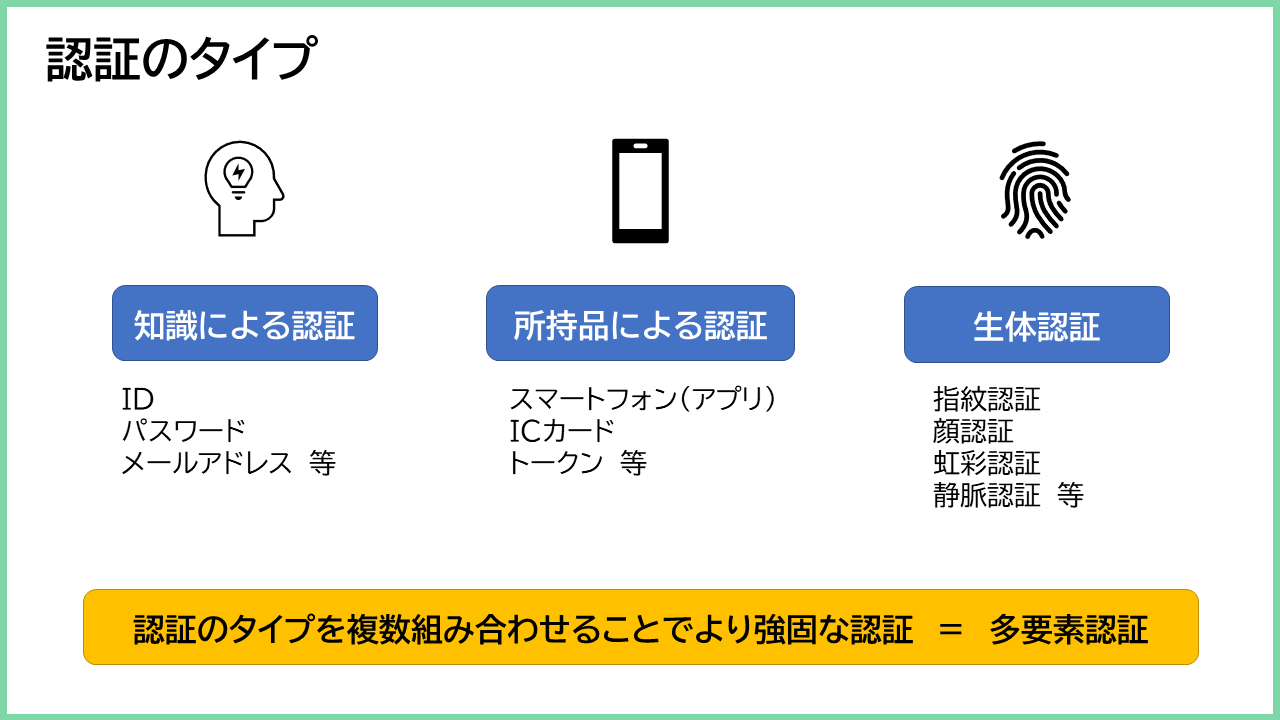

ログイン画面にIDとパスワードを入力して、ログインすることは皆さんにとっても身近な認証方法の一つですね。

個別の認証方法についての特徴についてはここでは省きますが、ID・パスワードといった知識ベースによる認証では、設定した文字列の複雑性に加え、記憶に留められていることが安全性の担保となります。

ID・パスワードは脆弱ではありませんか?

ID・パスワードは漏えいしていないと自信を持って言えますか?

サイバー攻撃者が何等かの手段でID・パスワードを入手したとしても、さらなる認証を設けることで不正アクセス(不正ログイン)のリスクを低減することができます。

私たちが良く利用しているショッピングサイトにおいても、ID・パスワードの入力といった従来に認証方法に加え、認証コードをスマートフォンのアプリで受信し、追加で認証コードを入力させる仕組みが増えてきました。

手間は増えますが、安全にショッピングサイトを利用することができますね。

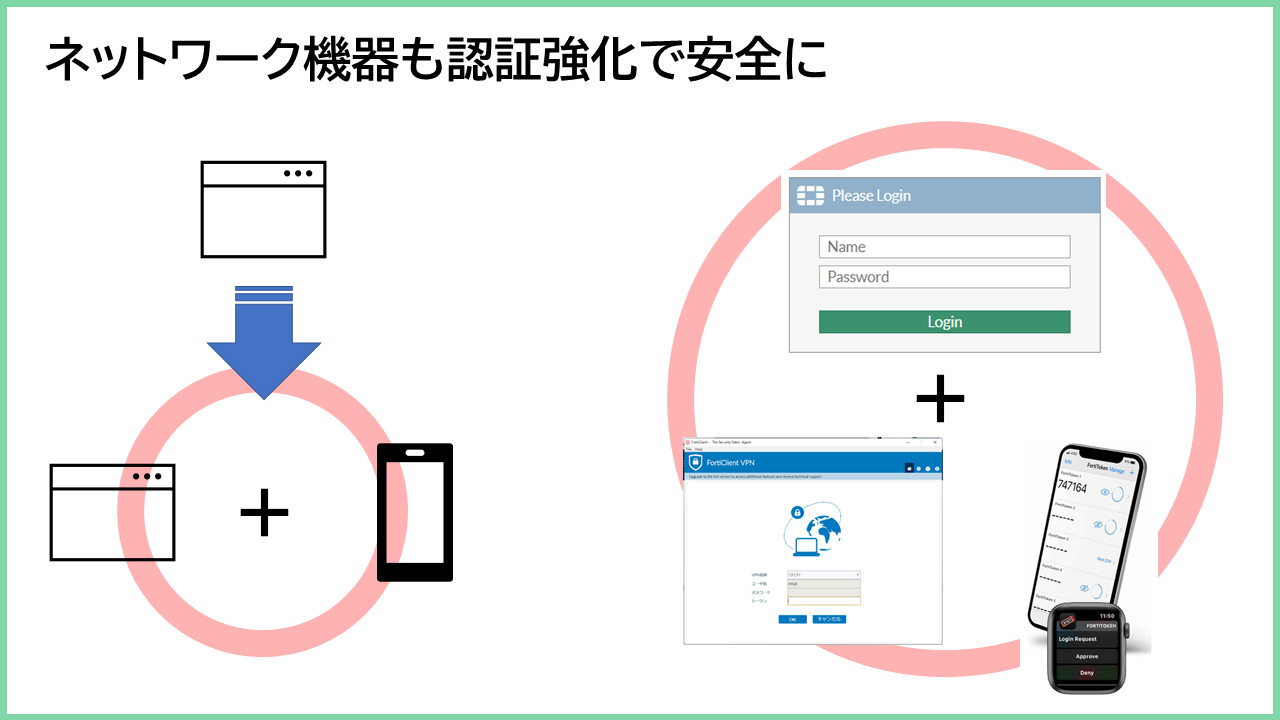

あなたの組織に導入しているネットワーク機器はいかがでしょうか?

検索エンジンを通して見ると、UTM機器、VPN機器、NAS、IoTデバイス、データベースの管理画面など、インターネット越しにログイン画面が見えている機器はまだまだ多いように見受けられます。

(もちろん残留リスクを認識したうえで運用されている機器もあると思います!)

インターネット越しにログイン画面が見える機器は、それだけでサイバー攻撃者の興味をひいてしまいます。

ログイン画面はインターネットからアクセスできないようにした上で、VPN接続を活用し、かつ、VPN接続にログインするための認証は多要素認証を取り入れるだけで、サイバー攻撃者から見るワークファクターは格段にあがることでしょう。

不正アクセス・ランサム攻撃のような最近にみられるインシデントが発生すると、インシデントの対応・収束までに多大なリソースを要することが多いようです。

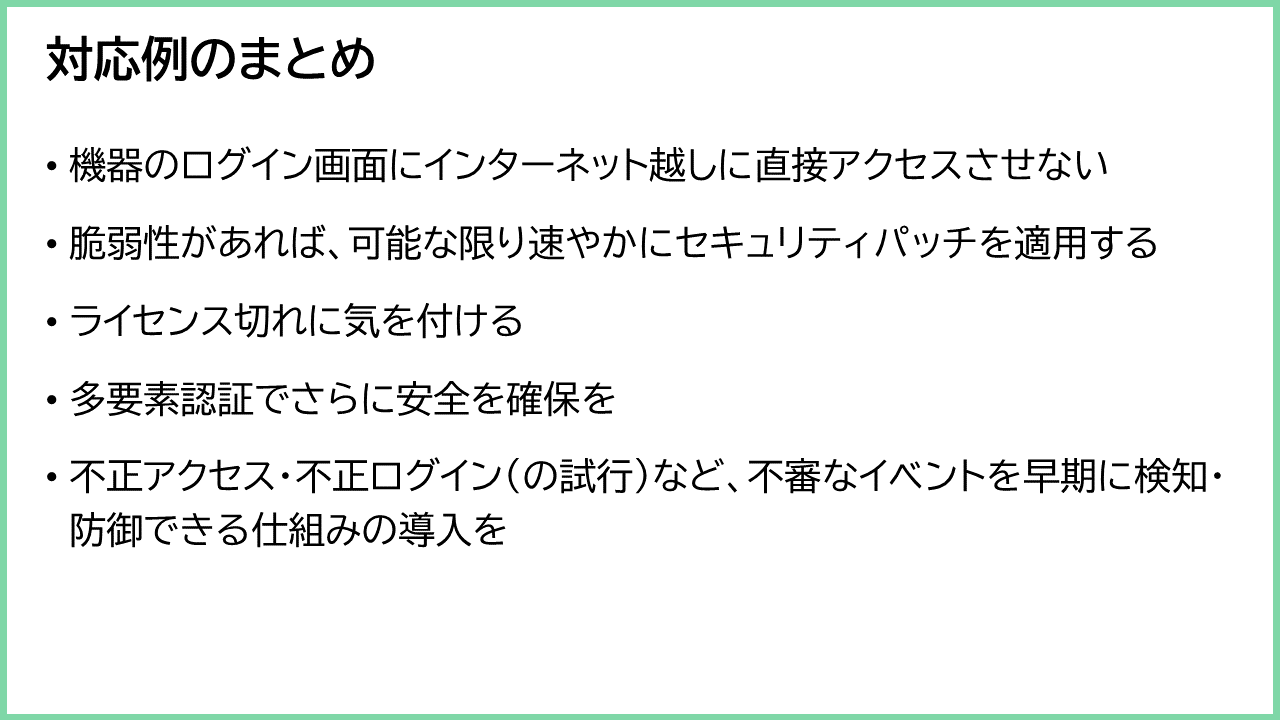

上記の対応例のまとめは、ちょっとした対応や工夫で実現できるものです。

ネットワーク機器はライセンスの有効期間内に限り、アップデートの提供やマルウェア対策、検知・防御機能の提供をしている製品も多く、ライセンス切れで必要な機能を提供を受けられずインシデントに至った例もあります。

この機会にネットワーク機器の設定や運用について見直してみませんか?

ディアイティでは、テレワーク導入を検討される皆様が抱える上記のようなお悩みを解決するソリューションをご提案し、安全安心なネットワーク環境づくりのお手伝いを致します。

詳しくは下記ソリューションページページをご覧の上、お気軽にご相談ください。