2023年11月21日公開

インシデント対応からみる特権管理の重要性

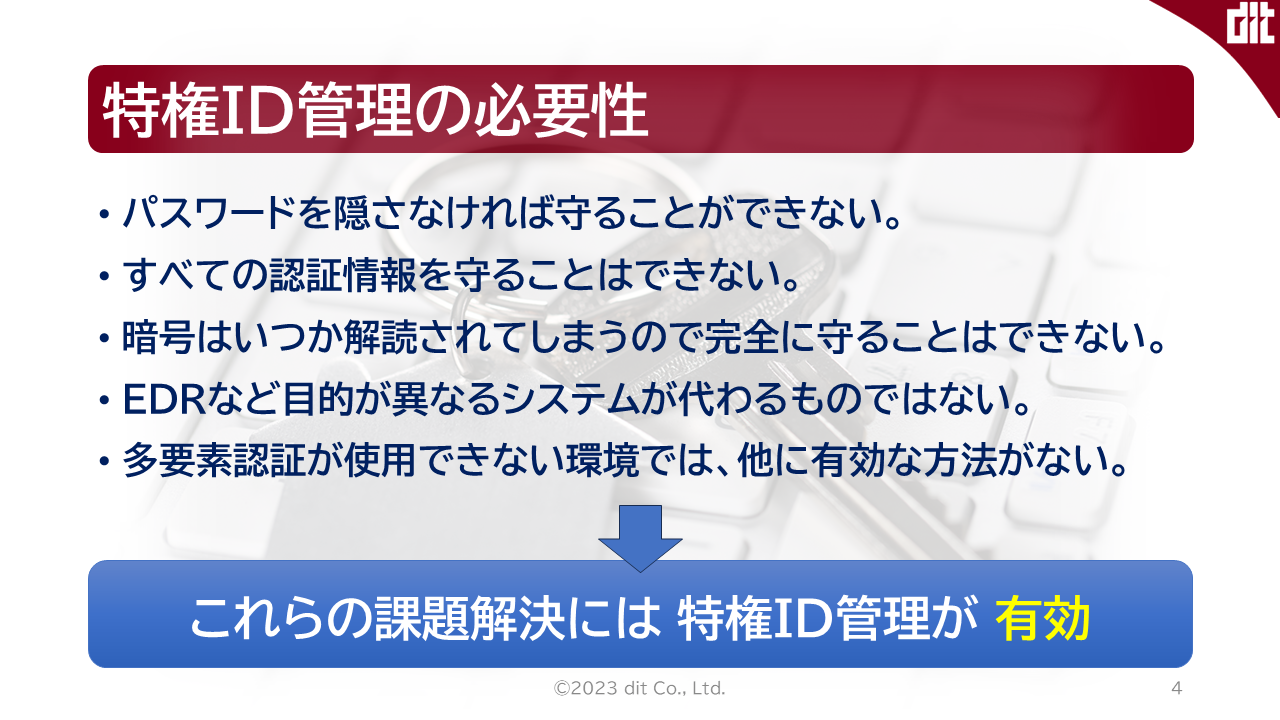

システムの管理/ 運用上不可欠なものですが、特権IDを利用するとシステム上で可能な行為がすべて実行可能となるため、サイバー攻撃者は特権IDの奪取を狙っています。

CyberArk 社の調査によるとサイバー攻撃の80% 以上で特権IDが悪用されていると報告されており、特権ID管理の重要性は年々増しています。

今回は、サイバー攻撃者による特権IDの奪取経路、特権ID管理の必要性についてご紹介します。

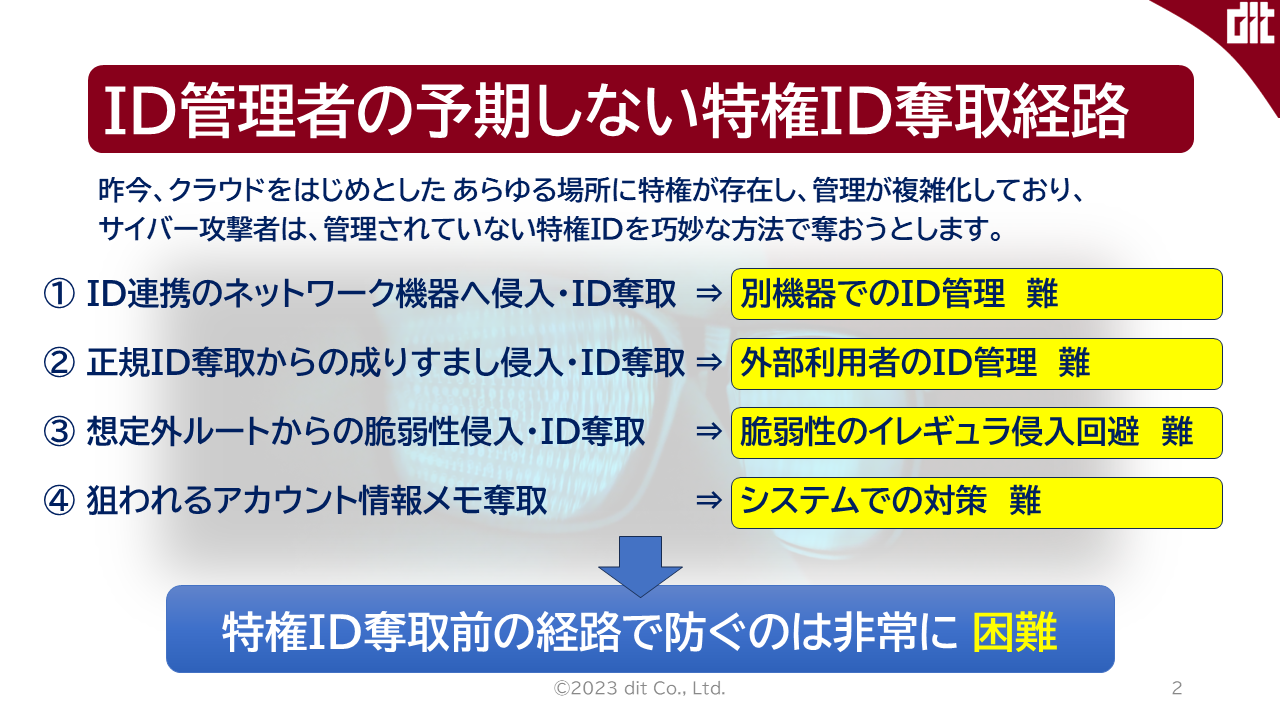

ID管理者の予期しない特権IDの奪取経路

① 詳細:ファームウェア脆弱性攻撃によるSSL-VPNから、認証情報を奪取することが可能です。

この中に管理者権限を持つアカウントがあると即座に内部侵略が可能となります。

これらの認証情報を別の機器で管理することは難しいです。

② 詳細:外部利用者の正規IDを奪取し、なりすましログイン、OSの脆弱性をつきシステム権限を奪取し、その後、不正ツールより認証情報を奪取します。これらはサイバー攻撃に見せかけた内部不正も増えています。

③ 詳細:SMB脆弱性を突かれてしまうと、最初からシステム権限で侵入される可能性があります。

その後、攻撃者は不正ツールより容易に認証情報を奪取します。

EDRが端末にはいっていた事案では不正ツールのダウンロードを阻止できる場合もあります。

④ 詳細:ディスプレイに付箋をはじめとした物理メモを貼ることは、内部不正に対して脆弱であり、PC内にアカウント情報をテキストで記録した場合、サイバー攻撃を受けた際、容易に奪取されてしまいます。

これらはシステムを使っての対策が非常に困難です。

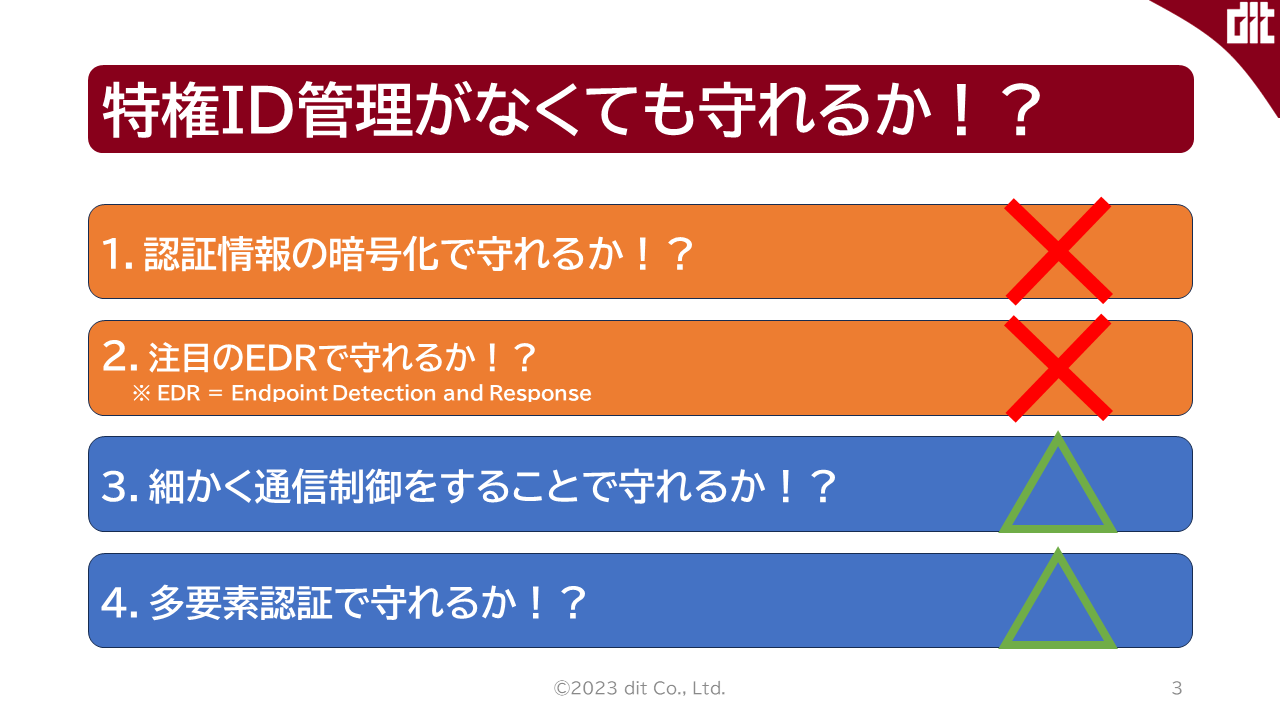

特権ID管理がなくても守れるか!?

1.認証情報の暗号化で守れるか!?

過去に取得された暗号データも対象となり、将来、量子コンピュータによってそれらの暗号データが破られ認証情報を奪取される可能性があります。量子コンピュータの登場により、現在採用されている暗号化方式の強度では暗号化が破られるリスクが増大しています。

【関連コラム】

量子コンピュータを悪用するサイバー犯罪者の脅威

2.注目のEDR(Endpoint Detection and Response)で守れるか!?

脅威を常時監視し、検知・対応するというコンセプトは同じですが、EDR製品ごとに強み・弱みがあります。

EDR製品を導入し効果を最大化するには、適切なチューニングや運用がポイントです。古い脆弱性の環境など特権IDが簡単に盗れる環境などでは検知が難しいことが多いです。

EPP機能含めて認証情報奪取ツールのMimikazを検出するなど認証情報取得を阻止可能ですが、これもEDRの種類などによって精度が異なります。

3.細かく通信制御をすることで守れるか!?

インシデントが発生し、特権IDを盗られても、通信制御などで重要な情報を盗られない事案も多くあります。

不要なエンドポイント間の通信制御をすることで、検索で発見できる機器が少なくなります。不要な通信ポート制御をすることで、接続されてもその後の行動を制限することができます。

管理通信は特定の機器を経由することで、範囲やルートを制限することができます。

インターネットと通信できる機器を限定することで、その後の自由度を制限することができます。

4.多要素認証で守れるか!?

利便性や運用レベルで多要素認証が許される環境であれば有効な手段となりますが、大きなシステムだと導入が難しい側面もあります。

ただし、全要素の完全な乗っ取り以外では、多要素認証が現時点で破られる可能性は極めて低いと言えます。

特権ID管理の必要性

【関連ソリューション】

世界標準の特権ID管理ソリューション CyberArk Privileged Access Manager