【緊急】Fortinet製品の脆弱性に対応せよ!

Fortinet製品の脆弱性(CVE-2018-13379)[*1]が根本原因となった事例では、日本国内の組織においても甚大な被害が多数確認されたことは記憶に新しいところです。

今回は、Fortinet製品の脆弱性(CVE-2022-40684)はどのような脆弱性か、回避・低減にはどのような対応が必要か解説していきます。

[*1]https://www.fortinet.com/jp/fortiguard/cve-2018-13379

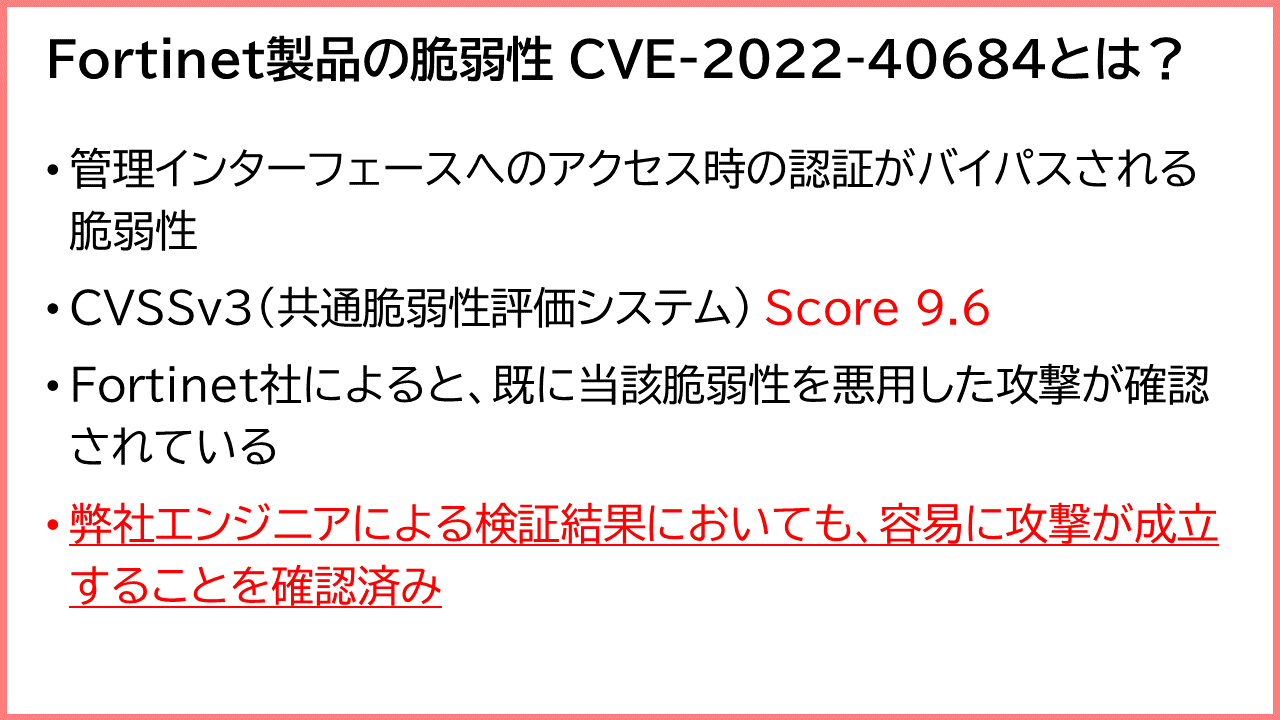

Fortinet製品の脆弱性 CVE-2022-40684とは?

Fortinet製品の脆弱性(CVE-2022-40684)[*2]は、「管理インターフェースへのアクセス時の認証がバイパスされる脆弱性」であり、サイバー攻撃者が特別に細工したHTTP/HTTPSリクエストにより、

管理インターフェースで任意の操作を実行できる可能性があります。

CVSSv3(共通脆弱性評価システム)によると、スコアが9.6と非常に深刻である脆弱性と評価されていることからも分かるように、サイバー攻撃者にとっては攻撃のハードルがとても低い脆弱性です。

- ・

PSIRT Advisories(FortiGuard Labs)

URL https://www.fortiguard.com/psirt/FG-IR-22-377 - ・

Fortinet製FortiOS、FortiProxyおよびFortiSwitchManagerの認証バイパスの脆弱性(CVE-2022-40684)に関する注意喚起(JPCERT/CC)

URL https://www.jpcert.or.jp/at/2022/at220025.html

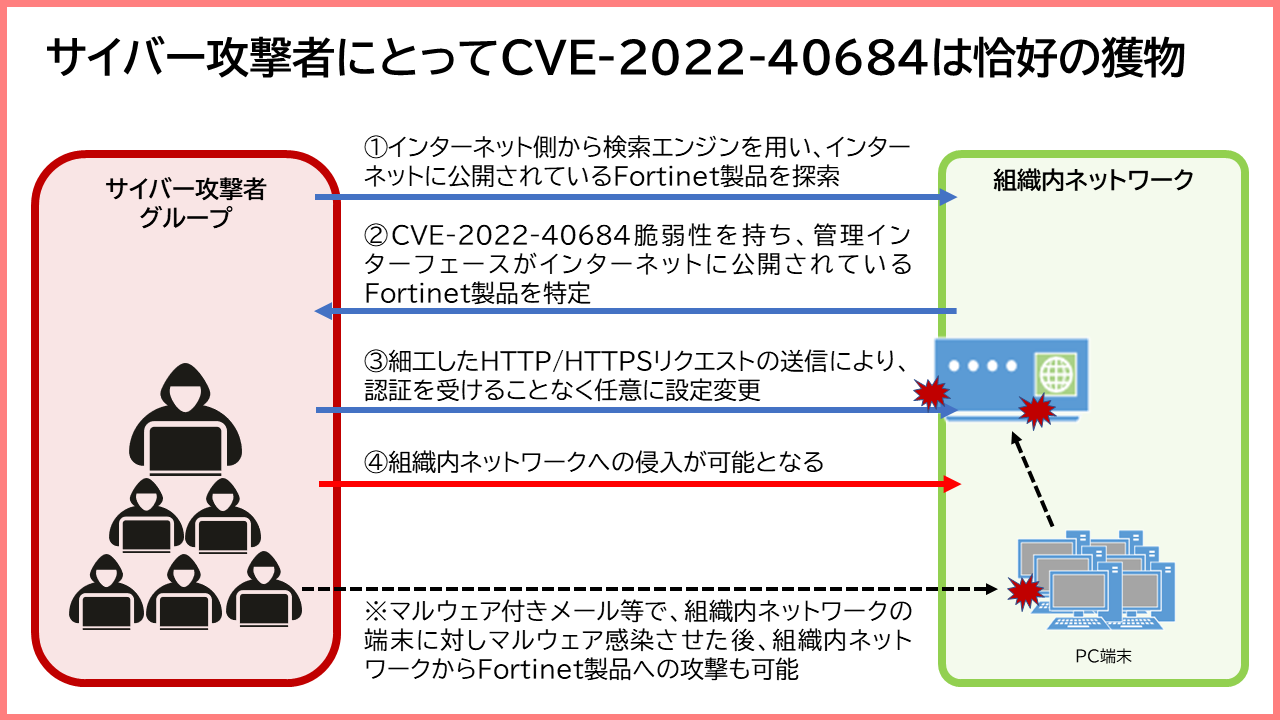

サイバー攻撃者にとってCVE-2022-40684は恰好の獲物

Fortinet社によると、既に当該脆弱性を悪用した攻撃が確認されているとブログで注意喚起を行っています。[*3]

また、Horizon3.ai社によりPoC(概念実証)[*4]が公開されており、弊社エンジニアの検証においても次の項目が可能なことを確認しました。

- ・ 認証することなく、管理者ユーザーにSSH公開鍵を設定

- ・ 任意の設定取得・変更

- ・ 設定ファイルのダウンロード

サイバー攻撃者からしてみると、該当するFortinet製品を見つけさえすれば少ないステップで組織内ネットワークへ侵入することができますので、狙わない手はありません。

[*3] https://www.fortinet.com/jp/blog/psirt-blogs/update-regarding-cve-2022-40684

[*4] https://www.horizon3.ai/fortinet-iocs-cve-2022-40684/

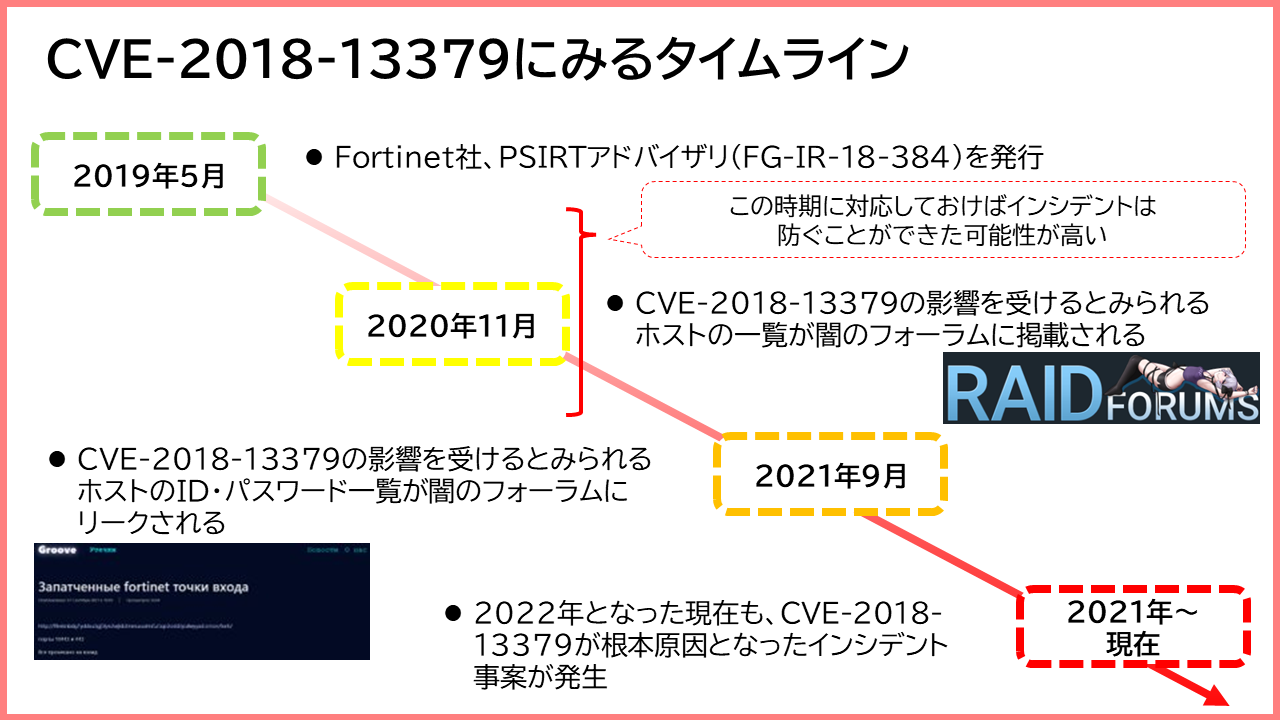

CVE-2018-13379にみるタイムライン

現在のところ、Fortinet製品の脆弱性(CVE-2018-13379)で発生したような、サイバー攻撃者間によるフォーラム等での情報共有は確認されていません。

しかしながら、この事例のようにサイバー攻撃者はすでにCVE-2022-40684脆弱性を持つ機器情報を収集し、攻撃のための準備を進めていることを想定しておく必要があります。

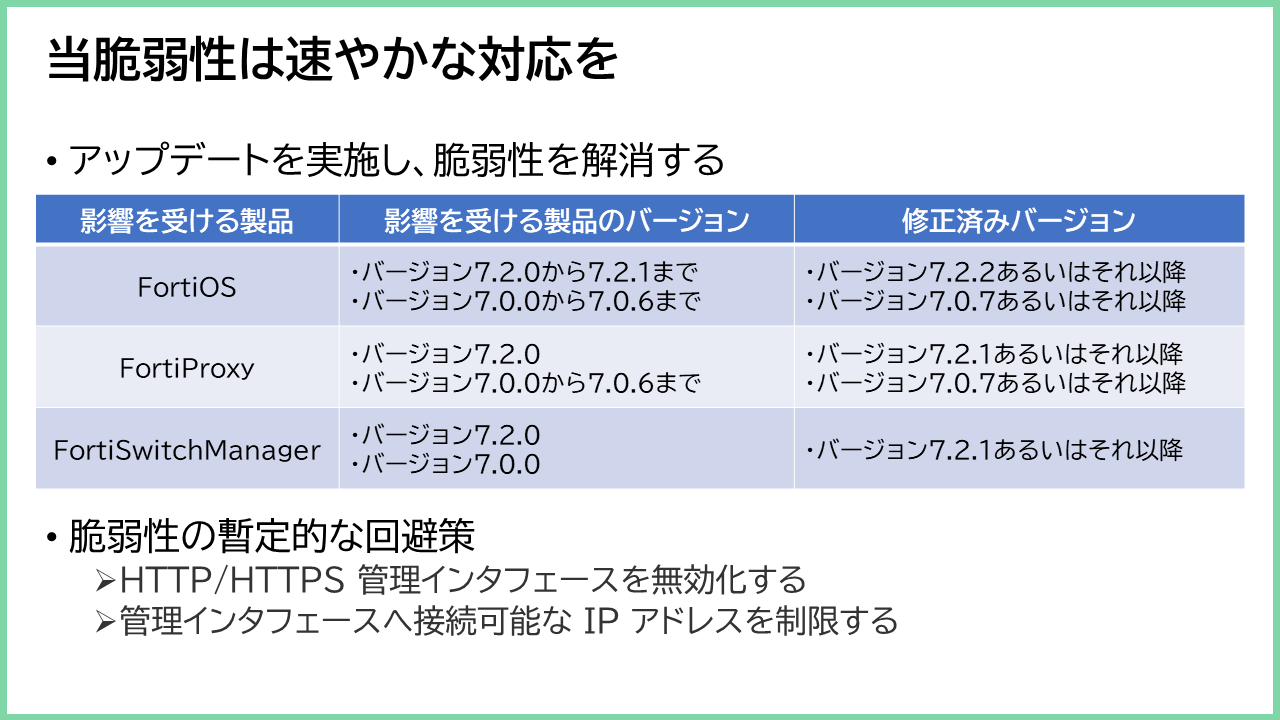

当脆弱性は速やかな対応を

暫定対応でインターネット側からアクセスできる管理インターフェースを無効にしたとしても、組織内ネットワークのPC端末をマルウェア感染させた後、CVE-2022-40684脆弱性を持つFortinet製品を攻撃した場合はどうでしょうか。

このような想定を考慮すると、アップデートを速やかに実施する必要がありそうです。当脆弱性への対応につきまして、ご不明な点がありましたら弊社にお問い合わせください。

先の脆弱性(CVE-2018-13379)を教訓とし、CVE-2022-40684脆弱性の被害に遭うことが決してないように、弊社エンジニアが十分な検証を行った上でお客様への情報提供を進めてまいります。