2023年06月20日公開

【速報】緊急対応が必要! Fortinet製品脆弱性 (CVE-2023-27997)

2023年6月12日、Fortinet社では同社が提供するFortiOS、ならびに、FortiProxyに関する脆弱性(CVE-2023-27997)のアドバイザリー(FG-IR-23-097)を公開しました。

今回のニュースレターでは、当脆弱性について現時点で判明している事項を速報レベルで解説します。

今回のニュースレターでは、当脆弱性について現時点で判明している事項を速報レベルで解説します。

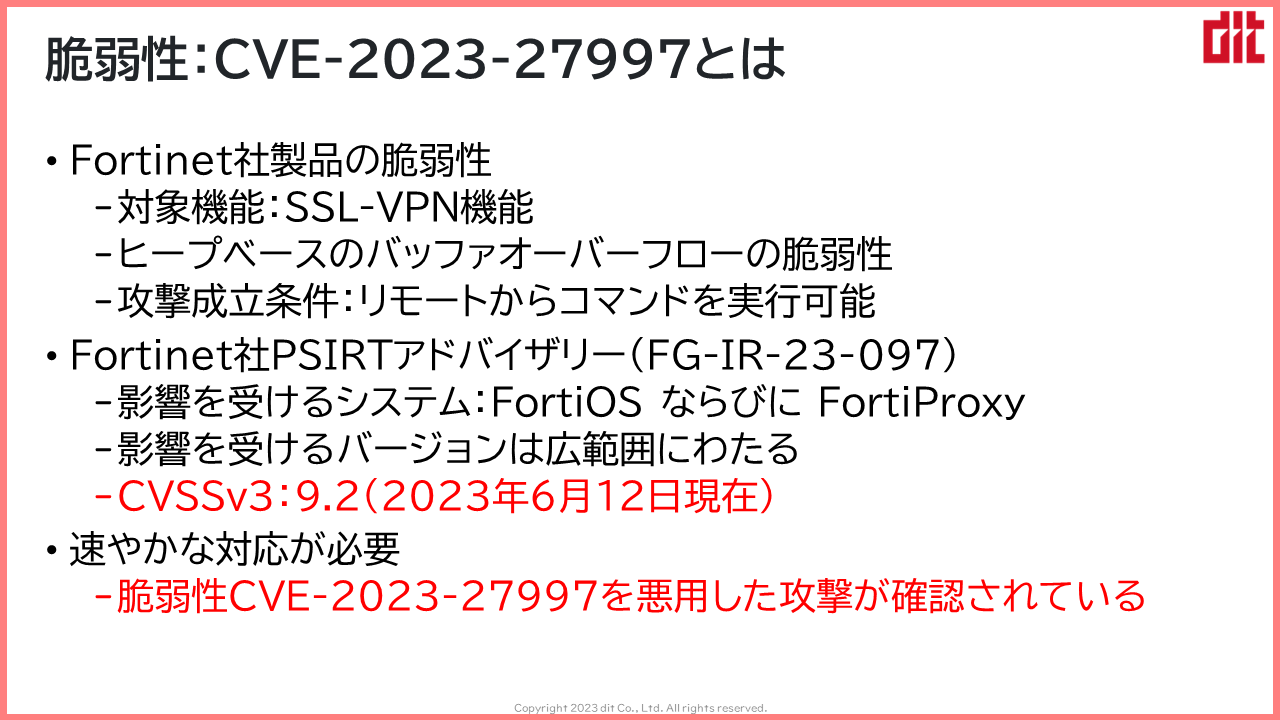

脆弱性:CVE-2023-27997とは

Fortinet社PSIRTアドバイザリーによると、「Heap buffer overflow in sslvpn pre-authentication」とあります。

つまり、Fortinet社製品でSSL-VPNのが有効な場合は、SSL-VPNの認証を受けている、受けていないに関わらず脆弱性の影響を受けます。

◆ヒープベースのバッファオーバーフローの脆弱性とはどのようなものでしょうか

「ヒープ」とは、プログラムが一時的に利用するメモリ領域です。

「バッファオーバーフロー」とは、プログラムが予約したメモリ領域よりも大きなデータを読み込ませることにより発生しますが、プログラムの開発中における不適切な関数やライブラリの使用や、メモリ領域があふれていないかの検証が不十分などの原因があげられます。

サイバー攻撃者はこの脆弱性を悪用し、攻撃を意図した不正なコードを含む大きなデータを読み込ませます。

この脆弱性を持つインターネットから直接的にアクセス可能なFortinet製品では、サイバー攻撃者はリモートから任意のコマンドの実行ができることになります。

◆CVSSとは

CVSSとは、共通脆弱性評価システム(Common Vulnerability Scoring System)と呼ばれ、情報システムの脆弱性についてベンダーに依存しない共通の評価方法を提供しています。

CVSSは次の3つの基準で脆弱性を評価します。

・基本評価基準(Base Metrics)

→脆弱性そのものの特性(機密性、完全性、可用性の観点やリモートから攻撃可能か等)を評価する基準

・現状評価基準(Temporal Metrics)

→脆弱性の現在の深刻度を評価する基準

・環境評価基準(Environmental Metrics)

→利用者の利用環境を含めた最終的な脆弱性の深刻度を評価する基準

本脆弱性は、上記の3つの基準がいずれも「9」というスコア以上ですから、その深刻度が伺えることでしょう。

推奨される緩和策(対応策)

Fortinet社によると、CVE-2023-27997を悪用したサイバー攻撃はすでに確認されています。

また、セキュリティコミュニティでは、中国政府の関与が伝えられているサイバー攻撃グループ「Volt Typhoon」との関連が囁かれていますが、Fortigete社では「Volt Typhoon」と「CVE-2023-27997」は関連付けられていないとコメントしています。

しかしながら、多くのサイバー攻撃グループがFortinet製品の脆弱性を悪用し、日本国内においても甚大な被害が確認されたことは記憶に新しいところです。

◆推奨される緩和策(対応策)は

Fortinet社ではCVE-2023-27997の脆弱性について、次の緩和策(または推奨される対応)を提示しています。

・ファームウェアをアップデートする

・SSL-VPN機能を無効化する(*)

(*)参考URL

Fortinet Community

Technical Tip: How to disable SSL VPN functionality on FortiGate

https://community.fortinet.com/t5/FortiGate/Technical-Tip-nbsp-How-to-disable-SSL-VPN-functionality-on/ta-p/230801

◆まとめ

稼働や利用している機器について、アップデートしたり機能を無効にすることは現実的に難しい場合もあります。

しかしながら、サイバー攻撃者は本脆弱性を持つ機器をリストアップし、攻撃のチャンスを伺っています。

対応計画を立てた上で速やかな対応が望まれます。

また、次の要因によりランサムウェア被害等のインシデントに結びついたケースもありますのでご注意ください。

・ライセンスが失効していてアップデートができない

・自組織が管理(認識)していない脆弱性を持つ機器から不正アクセスを受けた

弊社では、本脆弱性への対応を含めて、ネットワークの心配事についてもご相談を承っております。お気軽にお問合せください。

【参考URL】

・PSIRT Advisories

https://www.fortiguard.com/psirt/FG-IR-23-097

・Analysis of CVE-2023-27997 and Clarifications on Volt Typhoon Campaign

https://www.fortinet.com/blog/psirt-blogs/analysis-of-cve-2023-27997-and-clarifications-on-volt-typhoon-campaign

・CISA Adds One Known Exploited Vulnerability to Catalog

https://www.cisa.gov/news-events/alerts/2023/06/13/cisa-adds-one-known-exploited-vulnerability-catalog

【関連URL】

- ・ https://www.dit.co.jp/products/fortinet/fortigate/support/#CVE-2023-27997

【サポート|FortiGateアプライアンス】

弊社サポートページにFortinet製品脆弱性 (CVE-2023-27997)のお知らせを掲載しています。一緒にご確認ください。