悪用された既知の脆弱性を点検しサイバー攻撃への耐性を強化しよう

サイバー攻撃者は、ターゲットとなる組織に対する偵察活動を綿密に行うことに加え、悪用できる脆弱性を最大限に活用します。 サイバー攻撃者は、不正アクセスやマルウェア感染を通じてターゲットとなる組織のネットワークに攻撃基盤の構築を試行しますが、脆弱性が残存していたために被害が拡大したことが弊社フォレンジックチームによる多くの解析事例で明らかになっています。

米国CISA(Cybersecurity & Infrastructure Security Agency)では、「KNOWN EXPLOITED VULNERABILITIES CATALOG」(サイバー攻撃者により悪用された既知の脆弱性カタログ)を広く一般に提供し、アップデートしています。 こうした情報ソースを活用し、サイバー攻撃を受けたとしても被害を最小限に食い止めるための備えをしていきましょう。

悪用された既知の脆弱性を点検しよう!

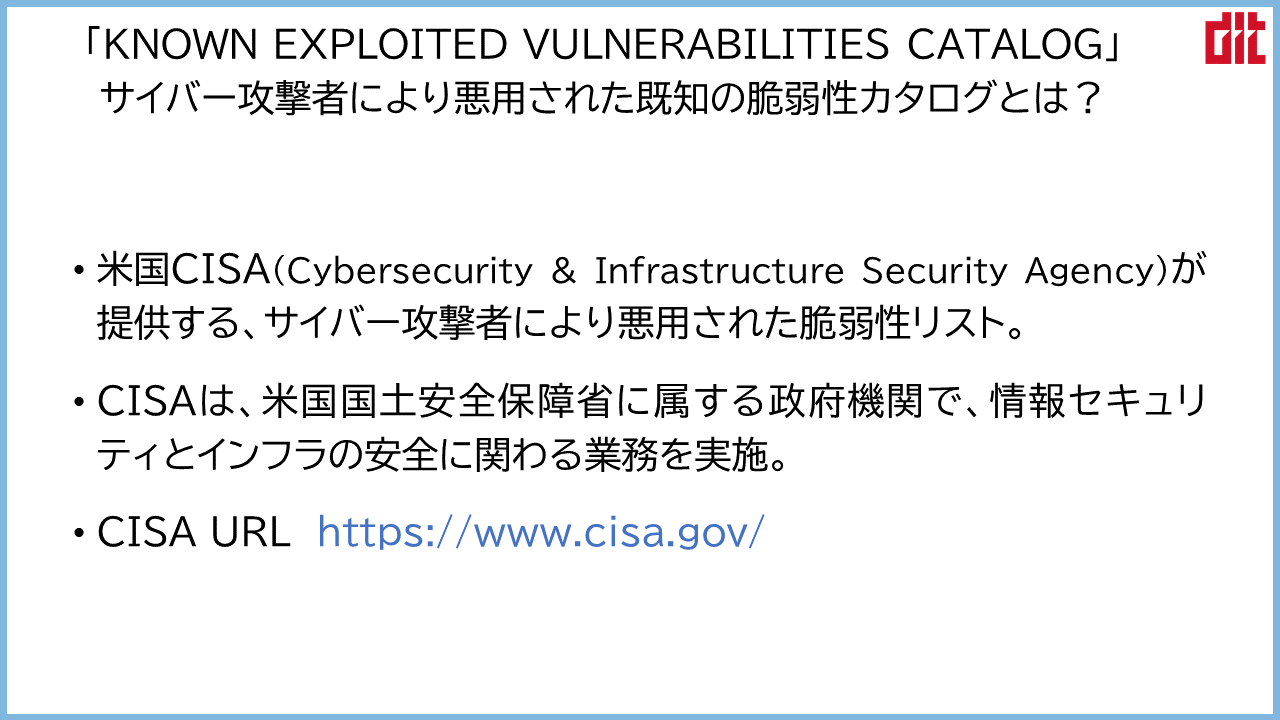

「KNOWN EXPLOITED VULNERABILITIES CATALOG」(サイバー攻撃者により悪用された既知の脆弱性カタログ)

サイバー攻撃者はターゲットとなる組織へ攻撃を仕掛けるにあたり、ネットワーク機器やOS、アプリケーションなどの脆弱性を利用することは周知の事実かと存じます。 今回は脆弱性管理に有用なリソースをご紹介します。

米国CISA(Cybersecurity & Infrastructure Security Agency)では、 「KNOWN EXPLOITED VULNERABILITIES CATALOG」(サイバー攻撃者により悪用された既知の脆弱性カタログ)を広く一般に提供し、アップデートしています。

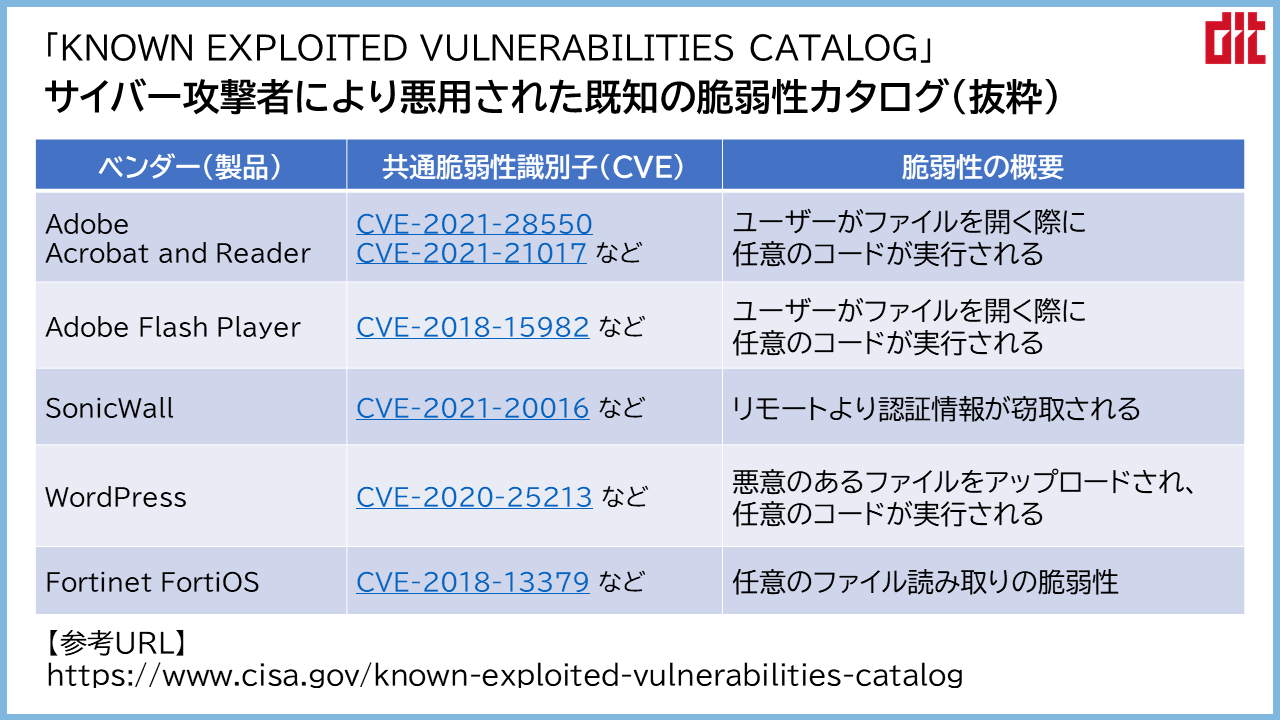

「KNOWN EXPLOITED VULNERABILITIES CATALOG」には、これまでサイバー攻撃者により悪用された脆弱性情報が掲載されています。

カタログには、数年前に確認された脆弱性も掲載されており、改めて注意喚起が行われています。

未対応の脆弱性がないかひととおりチェックされることが望まれます。

【参考URL】

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

典型的なサイバー攻撃では情報窃取や破壊などを目的に、様々な機器、OS、アプリケーションなどの脆弱性を足掛かりとしてターゲットとなる組織のネットワークに侵入を試みます。

サイバー攻撃の初期段階で用いられるマルウェアも、多くが脆弱性を悪用します。

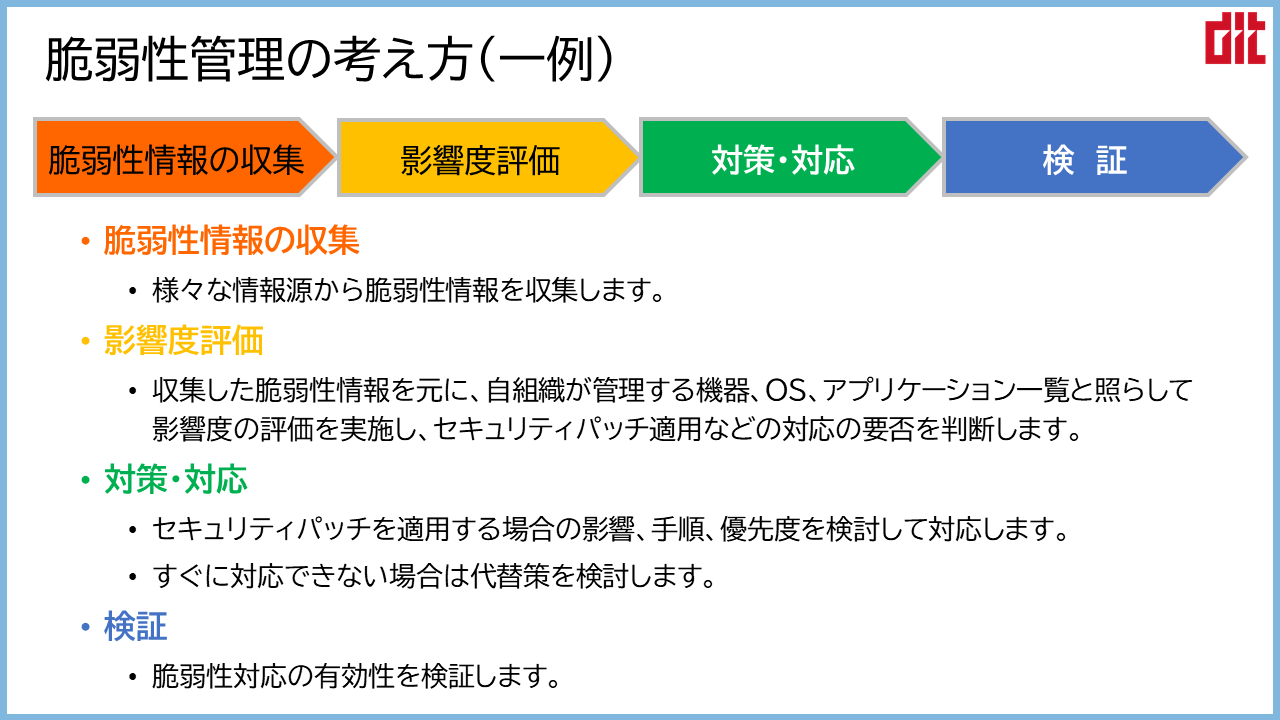

脆弱性管理の手順を整備し運用することでサイバー攻撃者による侵入を防ぎ、侵入された場合の影響を低減することが可能です。

脆弱性管理手順は、NIST SP800-40「パッチおよび脆弱性管理プログラムの策定」などの参考文献を用いて策定することができます。

脆弱性の収集や影響度の評価にあたっては、次のような情報源や指標を参考にすると良いでしょう。

ただ、自組織が保有する数多くの機器に対し、漏れなく脆弱性管理を行うためには多大な労力が必要となる場合がありますので、

Future Vuls(https://vuls.biz/)のような脆弱性管理ツールの利用も有効です。

脆弱性が確認されてから対策のためのセキュリティパッチが公開されるまでの間に、すでにその脆弱性が悪用されている可能があります。(いわゆるゼロデイ攻撃)

セキュリティパッチを適用しても過去に攻撃されていないか、検査ツールによる診断やログの解析により検証やモニタリングをすることが望まれます。