2023年07月19日公開

サイバー攻撃者のネット事情

今回のセキュリティコラムでは、サイバー攻撃者のネット事情を取り上げたいと思います。

サイバー攻撃者が、ネット掲示板やフォーラム、オンラインストレージ等のクラウドサービス、SNSをどのように利用しているか解説します。

サイバー攻撃者が、ネット掲示板やフォーラム、オンラインストレージ等のクラウドサービス、SNSをどのように利用しているか解説します。

ダークウェブ

◆ダークウェブとは

Tor(トーア:The Onion Router)、I2P(アイツーピー:Invisible Internet Project)などのソフトウェアを利用することで接続可能なネット領域です。

Torとは、TCP/IPにおける通信経路の匿名化を実現する規格、並びにソフトウェアの名称で、インターネット接続におけるプライバシー保護の必要性を感じた米海軍調査研究所がTor開発の由来と伝えられています。

現在は、非営利団体であるTor Projectとして開発、運営がすすめられています。

Torは、国家等による検閲・監視からインターネットを介した情報のやりとりを安全に行えるように提供され、2010年から始まったアラブの春においても活用されました。

◆ダークウェブとサイバー攻撃者

上記のように、Torなどのテクノロジーは本来善良な市民にとってメリットがあるものですが、違法品の売買やランサム攻撃に悪用され、いつしかダークウェブという不名誉な名称で呼ばれるようになりました。

LockBitなど多くのサイバー攻撃グループはダークウェブにサイトを設置し、二重脅迫のためのサイトを開設しています。

二重脅迫とは、「ファイルを暗号化した。復号には金銭を支払え。」「窃取した情報を公開から取り下げるには金銭を支払え」という二つの脅迫を指します。

LockBitなど一部のグループは、RaaS(Ransomware as a Service)とも言われ、はサイバー攻撃を実行しようとする者に、二重脅迫のためのサイトの提供に加えて、攻撃マニュアルやランサムウェアを含むツールを提供しています。

ネット掲示板(フォーラム)

サイバー攻撃者が利用するのはダークウェブ空間だけではありません。

Tor等によらず、通常のブラウザで見ることができるネット掲示板やフォーラムにも、サイバー攻撃者や不正に対価を得ようとする者は訪れています。

ネット掲示板(フォーラム)には次のような情報がやりとりされています。

・サイバー攻撃に使えそうなソフト、クラウドサービス、テクニック

・クラックしたデータベース

・窃取した(入手した)メールアドレス、ID、パスワード情報

・個人情報(クレジットカード番号、免許証やパスポートなど)

ただ、ネット掲示板やフォーラムにこれらの情報を直接掲載することはまれで、情報のやりとりのためにコンタクトして欲しいSNSのアカウント名や、ファイルを蔵置しているオンラインストレージのURLを投稿するケースが多いようです。(もちろん、アクセスするためのパスワードはかかっています!)

捜査機関やセキュリティベンダーからの追跡を逃れるために、彼らも用心していることが伺えます。

オンラインストレージ・ファイル共有サイト

サイバー攻撃者は、窃取した情報の蔵置場所として、オンラインストレージやファイル共有サイトも活用しています。

オンラインストレージは、Microsoft OneDriveやGoogleドライブに代表されるインターネット上のファイル保存スペースで、公開範囲を細かく設定できます。

一方、ファイル共有サイトでは、利用者はファイルをアップロードし、アップロードしたファイルのURLを共有することでファイルを共有できます。

(特定の人に共有をしたい場合は、ファイルにパスワードを付与する傾向があるようです。)

オンラインストレージの中には、端末にインストールするファイル同期ツールも提供されています。

サイバー攻撃者が開発したファイル窃取ツールもセキュリティ・システムで検知される可能性があるため、サイバー攻撃者が一般のオンラインストレージを悪用するケースが増えています。

SNS(ソーシャル・ネットワーキング・サービス)

一般にSNSと言うと、Twitter(ツイッター)、Facebook(フェイスブック)、Instagram(インスタグラム)が思い浮かびます。

これらのSNSについては、悪意のある者によるアカウント乗っ取りや詐欺行為の標的にされますが、サイバー攻撃者は表立って利用することは少ないようです。

その一方で、TelegramやSessionといった新興のSNSを中心に、サイバー攻撃のためのコミュニケーションに利用するケースが目立つようになりました。

新興のSNSの中には、メッセージ自動消去機能やメッセージ暗号化機能を提供するものもあり、サイバー攻撃者にとって捜査当局から逃れるために都合の良いツールとなっています。

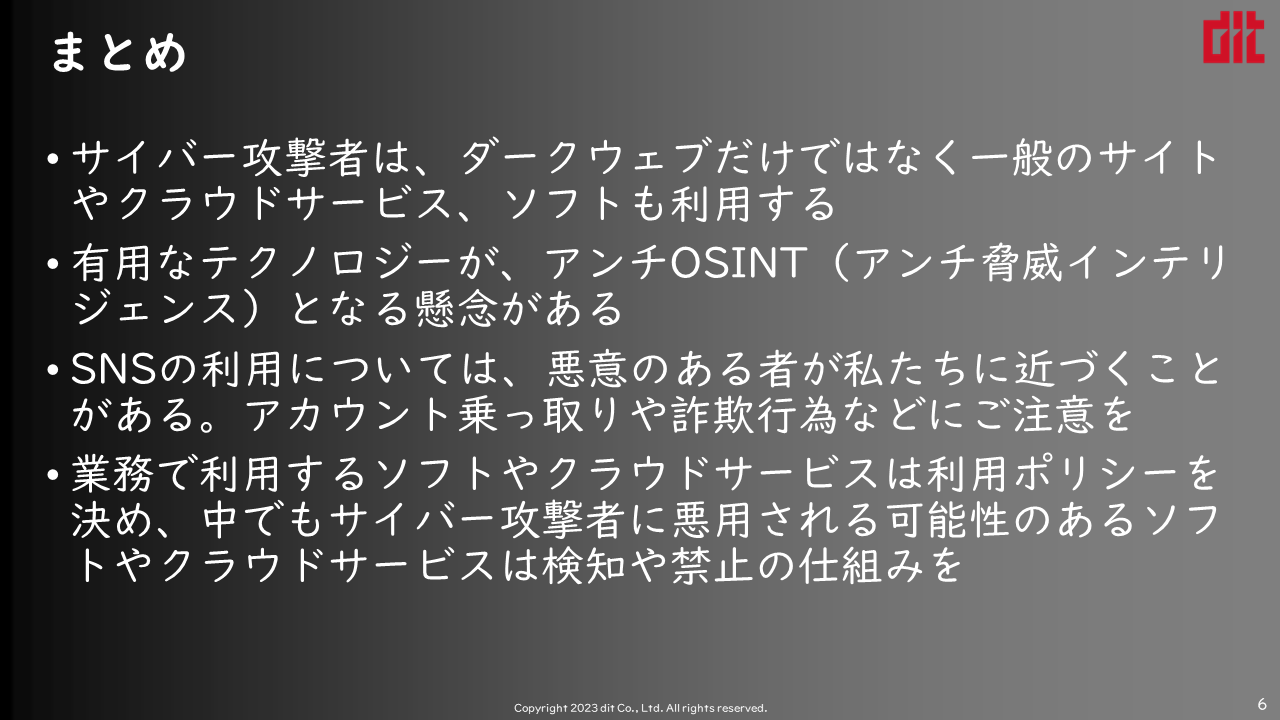

まとめ

今回のニュースレターでは、サイバー攻撃者のネット事情について解説しました。

サイバー攻撃者は、ダークウェブだけではなく一般のサイトやクラウドサービス、ソフトも利用しています。

Torなどのダークウェブについては、UTM機器(統合脅威管理)によりフィルタリングされますが、サイバー攻撃者はセキュリティ・システムからの検知から逃れるため、次のように一般のクラウドサービスやソフトも利用します。

・通信経路の確保:RATに代表されるマルウェアだけではなく、リモートデスクトップソフトも利用する

・情報窃取:一般に利用されるクラウドサービスを利用する(クラウドサービスが提供するファイル同期ツールを含みます)

業務で利用するソフトやクラウドサービスは利用ポリシーを決め、中でもサイバー攻撃者に悪用される可能性のあるソフトやクラウドサービスは、検知や禁止の仕組みの整備が望まれます。

サイバー攻撃動向を知り、サイバー攻撃者の「あと一押し」を阻害するような布陣で臨みましょう。

【関連ソリューション】

- ・ https://www.dit.co.jp/service/security/management/current_assessment/

- ・ https://www.dit.co.jp/service/security/monitoring/patrol/

【現状評価サービス】

【サイバー情報パトロールサービス】