2023年03月09日公開

サイバー攻撃に悪用されるソフトウェアとクラウドサービス

近年のサイバー攻撃情勢においては、サイバー攻撃の一連の流れにリモートデスクトップソフトやクラウドサービスなど、正規のソフトウェアやサービスが悪用される事例が増加しています。

今回のニュースレターでは、サイバー攻撃者はなぜ正規のソフトウェアやサービスを攻撃に利用するのか、これらをサイバー攻撃に利用されないよう抑止、防止するためにはどのような方法があるのかについて解説します。

今回のニュースレターでは、サイバー攻撃者はなぜ正規のソフトウェアやサービスを攻撃に利用するのか、これらをサイバー攻撃に利用されないよう抑止、防止するためにはどのような方法があるのかについて解説します。

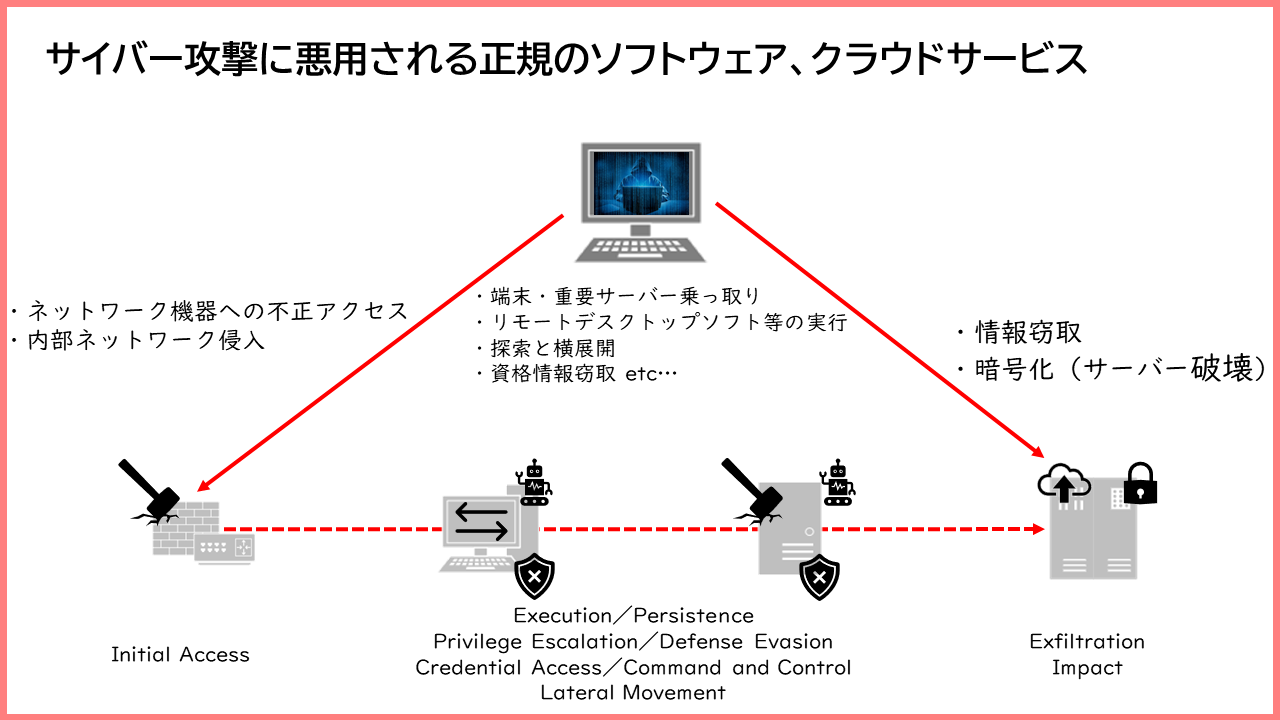

サイバー攻撃に悪用される正規のソフトウェア、クラウドサービス

ディアイティのフォレンジックチームで確認したサイバー攻撃例では、次のようなポイントがありました。

・インターネットと内部ネットワークの境界に設置されたネットワーク機器(*1)の脆弱性や設定不備を突き、不正アクセス(不正ログイン)し内部ネットワークに侵入

・内部ネットワークに侵入後、端末(*2)、Active Directoryサーバーを乗っ取る(特権奪取)

・乗っ取った端末には、リモートデスクトップソフト・クラウドサービスのファイル同期ツールをダウンロードし起動

・乗っ取ったActive Directoryサーバーには、リモートデスクトップソフトダウンロードし起動

・乗っ取った端末・Active Directoryサーバーを操作しながら内部ネットワークを探索

・乗っ取った端末を操作し、ファイルサーバーに保存されているファイルを、クラウドサービスの同期ツールのフォルダに保存。(情報窃取)

・最後に、乗っ取ったActive Directoryサーバーを起点に、ランサムウェアをばらまく

この間のサイバー攻撃は短い事例で数時間、長い事例で数日にわたります。

特にサイバー攻撃者によってActive Directoryサーバーが乗っ取られた事例では、内部ネットワーク全体へ被害がおよびました。

(*1)ネットワーク機器:ルーター、ファイアウォール、UTM機器、VPN機器など

(*2)端末:ここではパソコンを指します(デスクトップPC、ノートPC)

(*3)重要サーバー:Active Directoryサーバー、ファイルサーバー、電子カルテ等の医事サーバー(医療・福祉業界の場合)

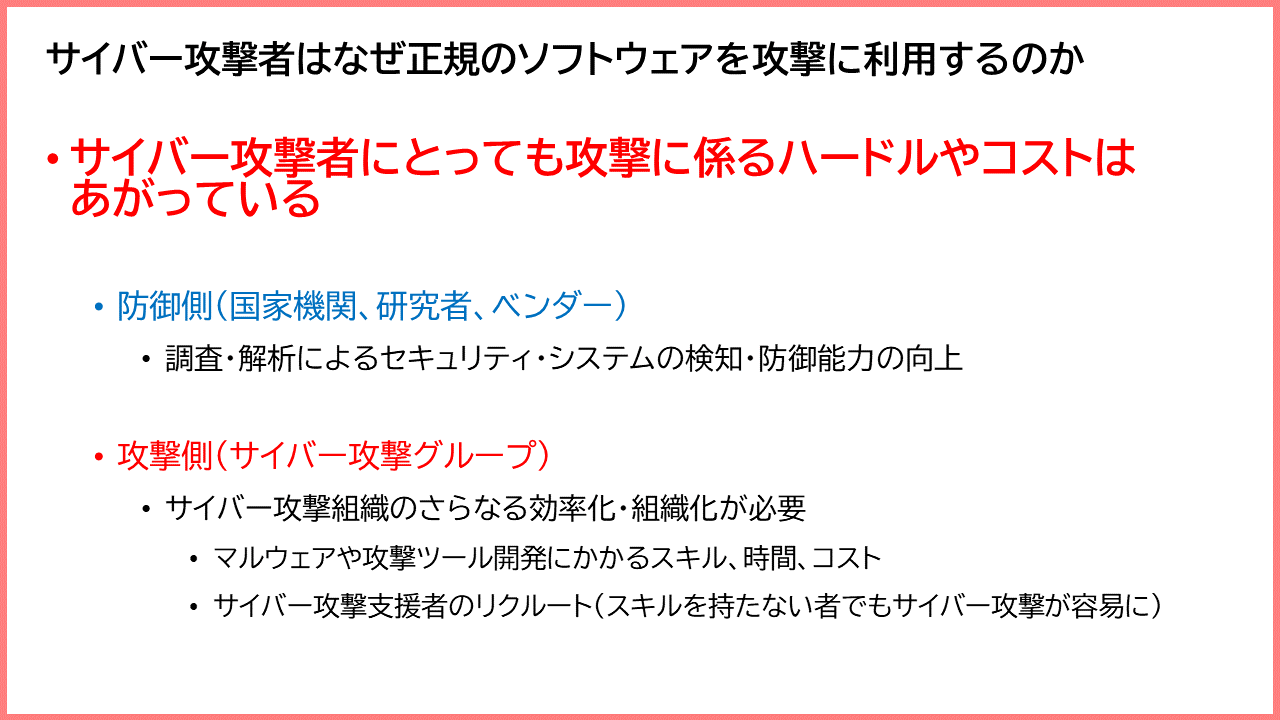

サイバー攻撃者はなぜ正規のソフトウェアを攻撃に利用するのか

RaaSは、自身が運営するサイトやSNSを通じて、攻撃マニュアル、情報窃取ツール、ランサムウェア、二重脅迫のためのサイトスペースを提供します。

また、闇のフォーラムでは、サイバー攻撃手法、脆弱性を持つホスト情報(ネットワーク機器、サーバーなど)や、企業・組織から漏えいした認証情報に至るまで実に多くの情報が売買・共有されています。

これらのサイバー攻撃情勢は、国家機関、セキュリティ研究者やベンダーの尽力により調査・解析され、ナレッジとして共有され、ウイルス対策ソフトやUTM(*4)といったセキュリティ・システムに活用されています。

こうしたサイバー攻撃から守る側の動きは、サイバー攻撃者にとってマルウェア(ランサムウェア)や情報窃取ツールの開発に係るワークファクターが上昇し、攻撃へのハードルも確実に上がっていると言えます。

セキュリティ・システムの検知・防御を逃れながら、目的を達成するためにはどのようにしたら良いか?サイバー攻撃者は考え、正規のソフトウェアの利用に乗り出したと推測されます。

サイバー情勢において古くは、RAT(Remote Access Trojan)と呼ばれるマルウェアに感染した端末を遠隔から操作するツールがあります。

RATはコマンド操作が中心で、サイバー攻撃でできることが比較的限定されているものが多いと推測され、スクリプトキディのような高いスキルを持たない者にとってはハードルが高いものと推察されます。

ここでサイバー攻撃に、リモートデスクトップソフトやオンラインストレージのファイル同期ツールといったような一般に入手できる正規のソフトウェアを利用した場合はどうでしょうか?

内部ネットワークに侵入さえできてしまえば、正規のソフトウェアが利用できるのであれば、高いスキルを持たないスクリプトキディでもサイバー攻撃を成功させる可能性が高まると考えられます。

サイバー攻撃の協力者を増やし、組織を拡大することがサイバー攻撃グループにとって一つの狙いかもしれません。

(*4)UTM:Unified Threat Managementの略。統合脅威管理製品。

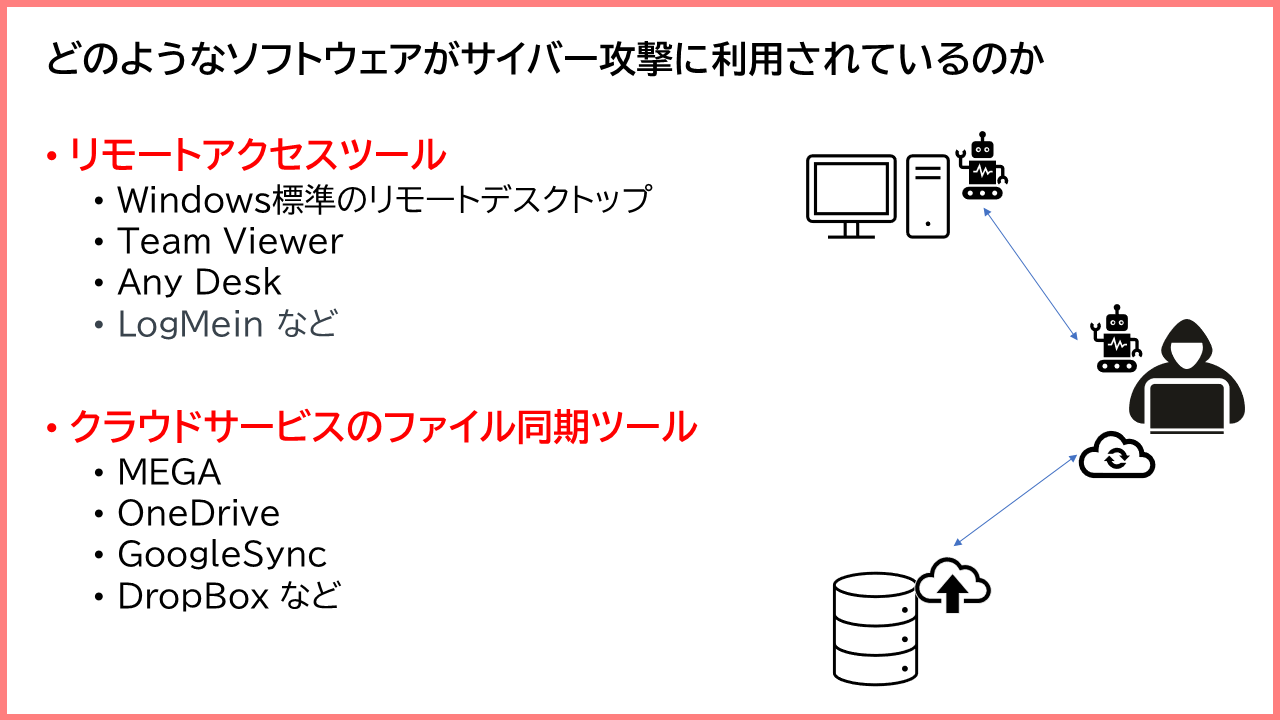

どのようなソフトウェアがサイバー攻撃に利用されているのか

日本国内でのサイバー攻撃事例では、皆様の聞いたことがある、使ったことがあるような正規のソフトウェアが攻撃に利用されています。

〔リモートデスクトップソフト〕

・Windows標準のリモートデスクトップ、Any Desk、Team Viewer など

〔クラウドサービスのファイル同期ツール〕

・MEGA、OneDrive、GoogleSync(GoogleDrive)、DropBox など

以上は例示となりますが、サイバー攻撃に利用された同じ系統のソフト・ツールは他にもいくつかあります。

今回は、リモートデスクトップソフトとクラウドサービスのファイル同期ツールにフォーカスを当てていますが、他カテゴリのソフト・ツールもサイバー攻撃に利用されていることも視野に入れると良いでしょう。

【参考URL】

https://attack.mitre.org/techniques/T1219/

https://attack.mitre.org/techniques/T1567/

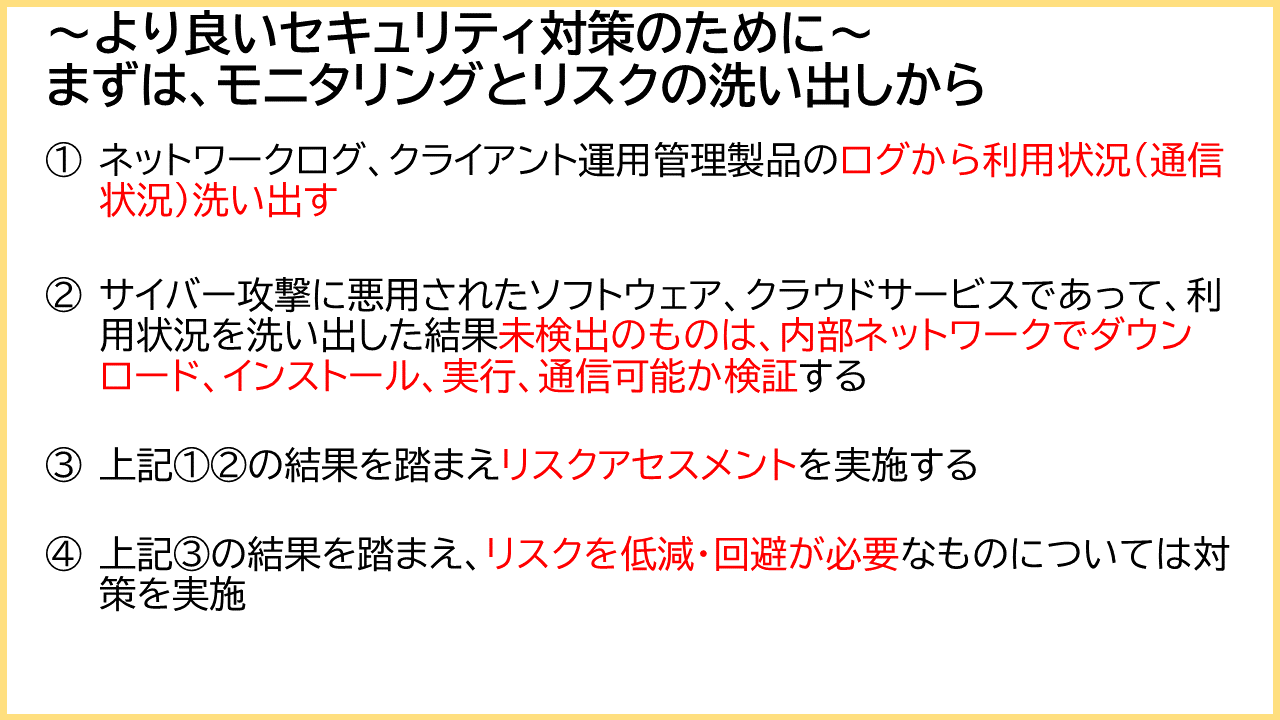

まずは、モニタリングから始めよう

健康診断を受けることで自身の健康状態を知ることができ、速やかな治療が必要なのか、経過観察が必要なのか、日常生活の改善が必要なのか、対応の方向性が分かります。

(執筆人の私も、健康診断の結果からテレワーク中心で運動不足なのですね…コレステロールも高めになってきてますね…食事と運動をコントロールして体質改善しましょう!と医師に言われてしまいました。)

「どうもネットワークの調子が悪いなぁ」「どうもパソコンの調査が悪いなぁ」という自覚症状があれば、知見と照らして対応を進めることが可能ですが、インシデントの予兆や潜在的なリスクは見えているものからは分からない場合が多々あります。

より良いセキュリティ対策のためには、まずは現状把握から。

今回は、サイバー攻撃に悪用可能なソフトウェアや、クラウドサービスが利用できる状態に無いかにフォーカスしたいと思いますので、モニタリングから始めます。

モニタリングを始めようにも、数千、数万を超えるようなエンドポイント(PCやサーバー)についてチェックするのは現実的ではないため、次のようなログを調査していきます。

(1)FW(ファイアウォール)、プロキシサーバー、UTM(統合脅威管理)などのネットワークログ

(2)SKYSEA、Microsoft Intuneなどのエンドポイント(PCやサーバー)運用管理製品のログ

組織内に上記(2)のような製品を導入されている場合は、ソフトウェアやクラウドサービスの利用状況が俯瞰できますが、未導入の場合は、上記(1)のネットワークログを対象に、ソフトウェアやクラウドサービスに関わるIPアドレスやドメイン名などを入力して調査していきます。

しかしながら、上記(1)のようなネットワークログを調査するためには、ソフトウェアやクラウドサービスがどのIPアドレス、ドメインと通信するのか事前のリストアップが必要で、調査にもパワーを要します。

幸いにして、今回ご紹介したようなソフトウェア、クラウドサービス利用のログが見つからなかった場合は、検証用の端末に「ダウンロード可能か」「インストール可能か」「実行可能か」「利用(通信)可能か」といった観点で検証していきます。

また、特定のソフトウェアやクラウドサービスの利用状況のみを知るためにログを調査することは合理的ではないという考え方もあります。

この場合は、セキュリティベンダーに定期的、総合的にログのチェックを依頼することも方法の一つです。

・クライアントログ解析サービス

ディアイティではMylogstarをはじめ、あらゆるネットワークログ、クライアントログの調査をご提供しております。

https://www.dit.co.jp/service/security/log/client/

・デバイス検知サービス

ネットワーク上の機器と利用されているアプリケーションを可視化します。

https://www.dit.co.jp/service/security/device/

ソフトウェア・クラウドサービスをどのように制御していくか

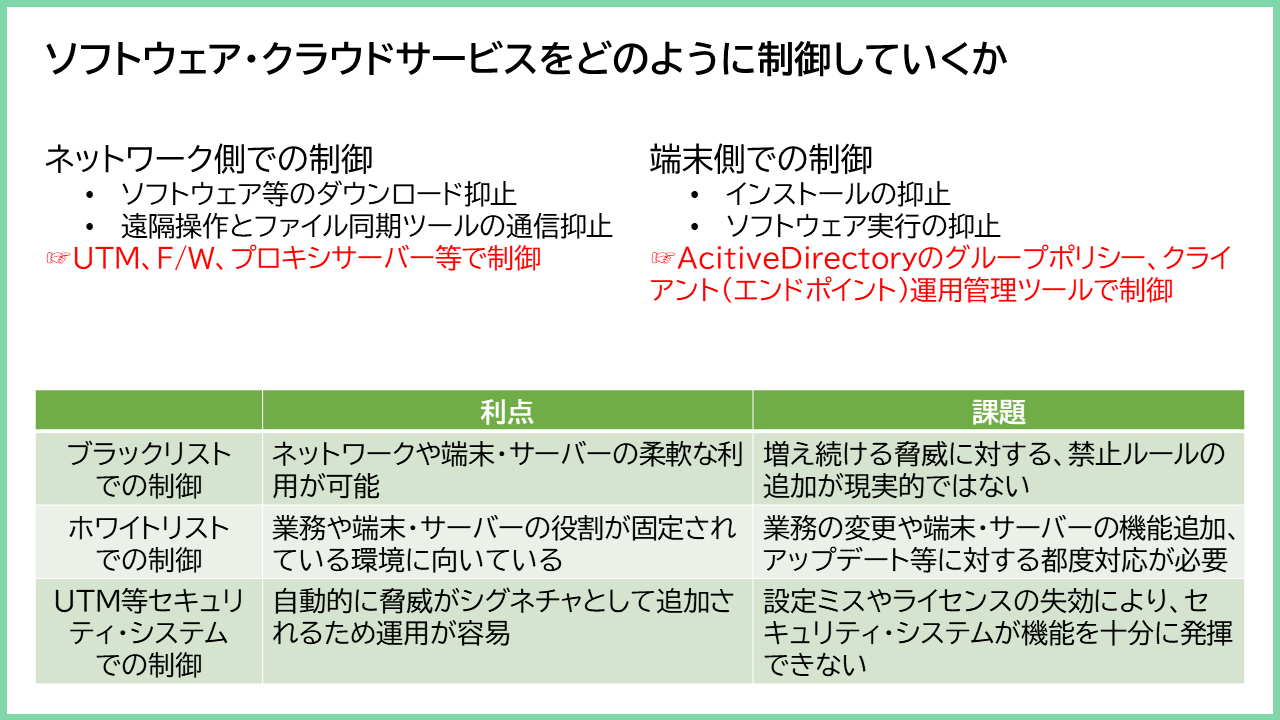

リスクアセスメントの結果、リスクが高いので制御・禁止するとなった場合は、ネットワーク側、端末側(サーバー側)でルールを実装する方法がありますが、ブラックリストの観点、ホワイトリストの観点の双方でそれぞれ利点と課題があります。

(Windows標準のリモートデスクトップなど特に制限していないものもあるかと思いますが、これらの利用を明示的にセキュリティルールとして禁止・周知し、システム的に制御していくことは、セキュリティ担当者にとっても大変な作業ですね!)

UTMや、一部のエンドポイント運用管理製品の中には、ベンダーが収集・分析した「脅威」を自動的に追加するものもありますが、すべての「脅威」には対応しきれていないため、必要に応じて禁止ルールを手動で追加していく併用型が現実的と思われます。

一方で、設定ミスやライセンスの失効等で「脅威」のアップデートが反映されず、不正アクセスをゆるし、正規のソフトウェアやクラウドサービスが悪用された事例も確認されていますので、この点留意が必要です。

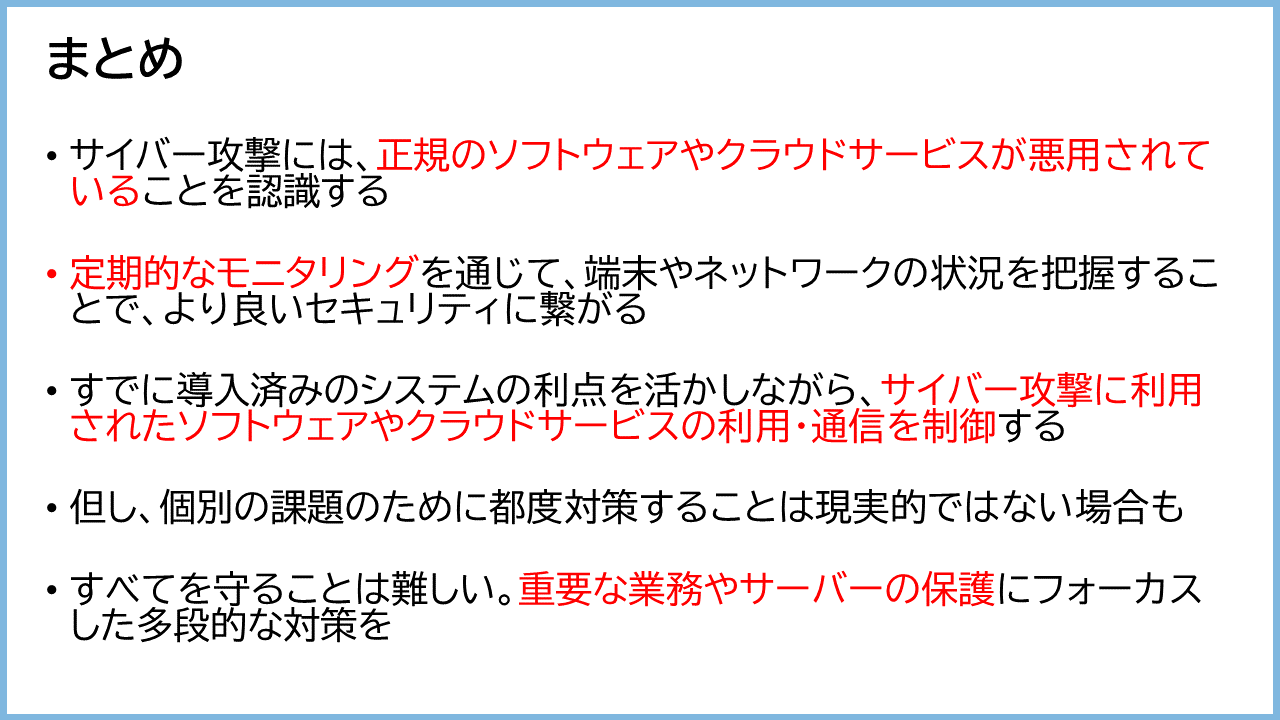

まとめ

もちろん、何かしらの対応がされることが望ましく、多層防御(多段防御)の観点の一つとして意味はあるものですが、サイバー攻撃の一連の流れのひとつに個別に対応するとなると現実的ではないのかもしれません。

以上を踏まえまして、高度化・巧妙化するサイバー攻撃から保護するセキュリティ対策のアプローチを2つご紹介します。セキュリティ対策のヒントになりましたら幸いです。

高度化・巧妙化するサイバー攻撃から保護するセキュリティ対策のアプローチ

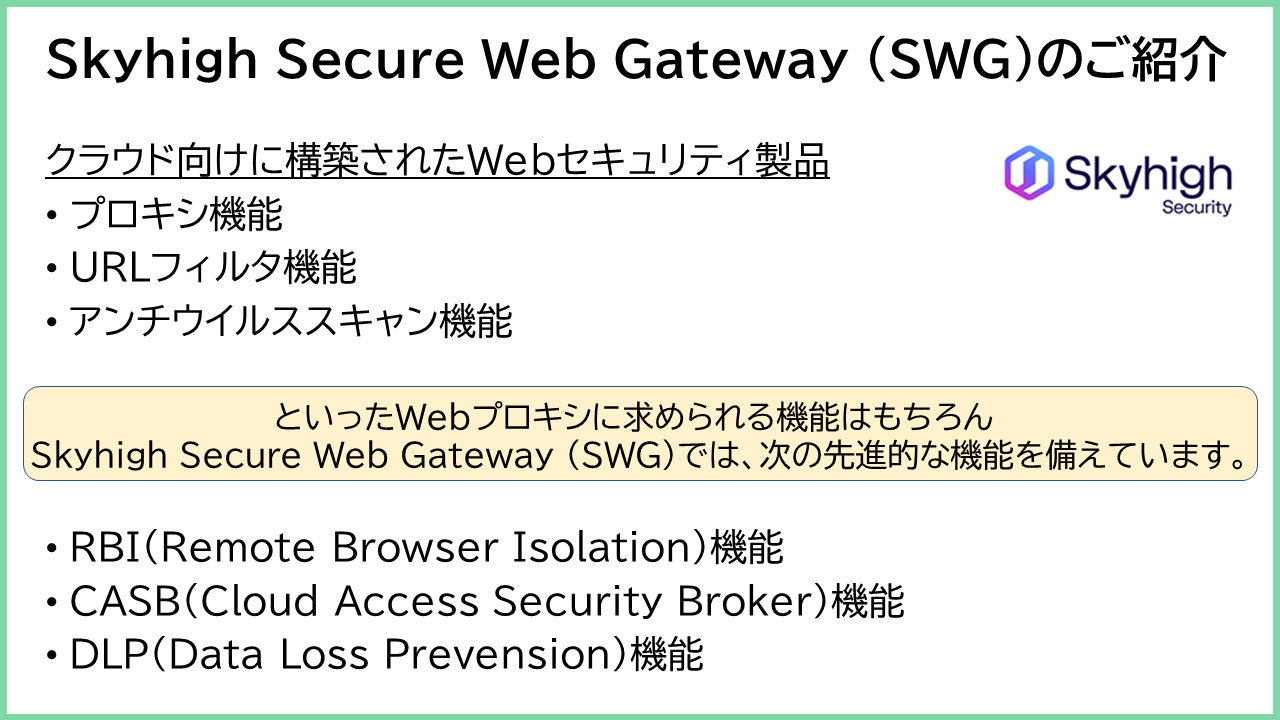

Skyhigh Security社 Skyhigh Secure Web Gateway (SWG)のご紹介

・RBI(Remote Browser Isolation)機能

未知のWebサイトからのリスクを自動的に軽減し、脅威がエンドポイントに到達しないようにします。

・CASB(Cloud Access Security Broker)機能

クラウドサービスへのアクセスを監視し、制御します。

・DLP(Data Loss Prevension)機能

保存中、使用中、移動中といったあらゆるステータスのデータをクラウドから管理し、保護します。

【~高度な統合Webセキュリティ機能~柔軟なご利用に対応したライセンスを備えたProxyソリューション】

https://www.dit.co.jp/products/mcafee/mwg/

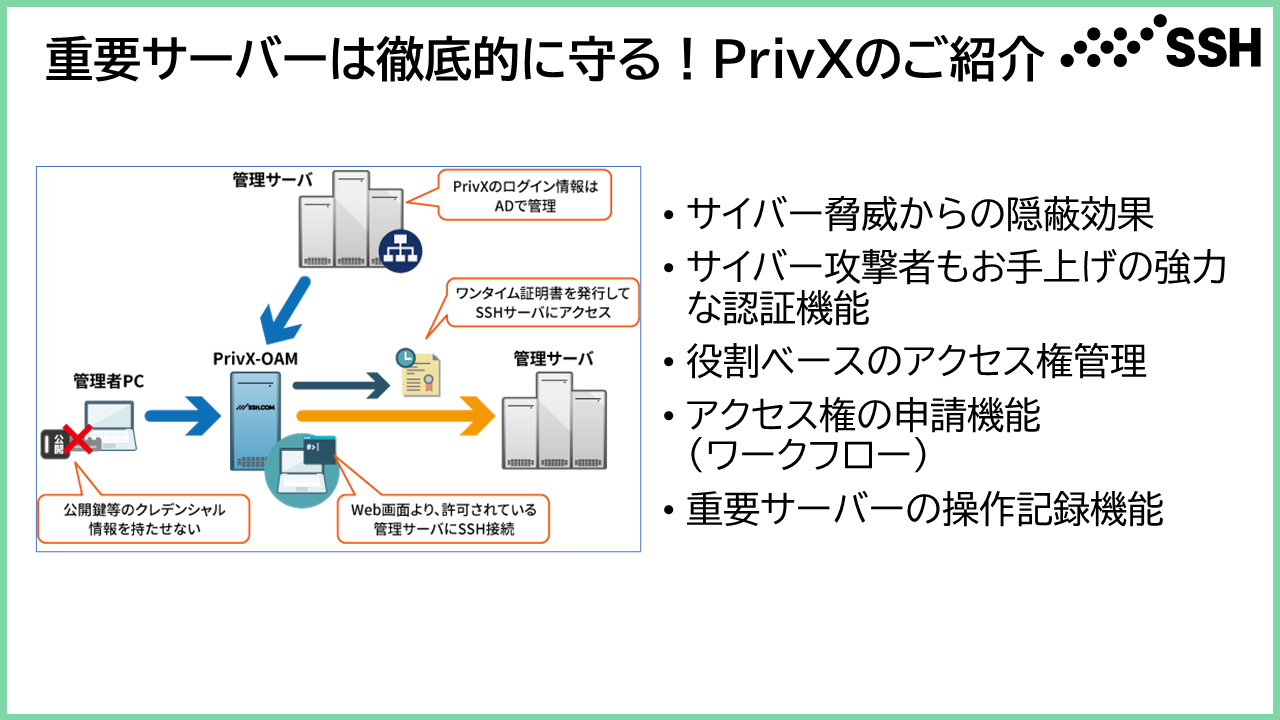

SSH社 PrivXのご紹介

SSH社「PrivX」は、端末と重要サーバーの間に立つことで、サイバー脅威からの強力な隠蔽効果が期待できます。

また、ワンタイム証明書を活用した認証システムにより、仮にサイバー攻撃者により端末が攻撃基盤となったとしても、その先の重要サーバーへの攻撃をブロックします。

【ワンタイム証明書を利用した、役割ベースのアクセス管理ツール】

https://www.dit.co.jp/products/ssh/privx/