昨今のサイバー脅威の高度化・組織化により、事業継続に甚大な影響が生じたインシデントが見受けられます。

このような状況下で、日本政府において「積極的サイバー防御」(アクティブ・サイバー・ディフェンス)のあり方について議論が進められていますが、今回は 「積極的サイバー防御」の基本的な考え方について整理したいと思います。

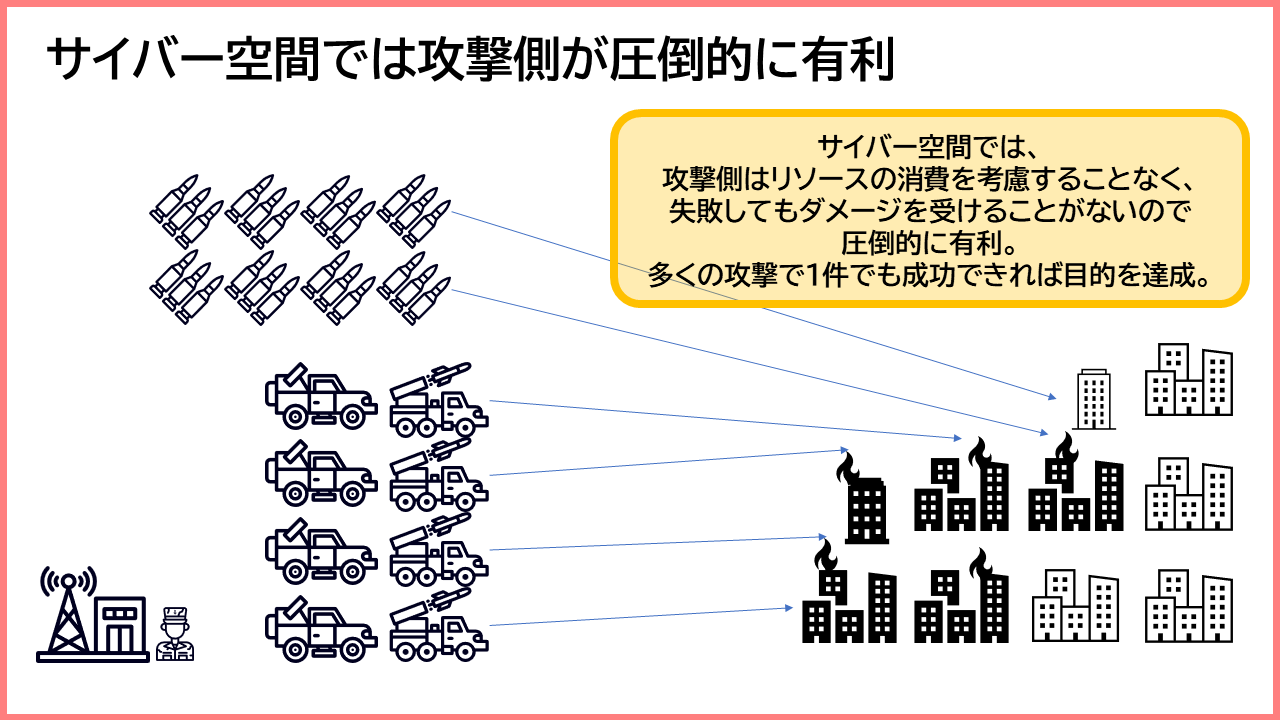

サイバー空間では攻撃側が圧倒的に有利

良く知られた視点となりますが、戦争や紛争など物理的な攻撃・防御と比較して、サイバー空間では攻撃側はリソースの消費を考えることなく、また、ダメージを受けることなく遂行することができるため圧倒的に有利と言われています。

このため、近年の戦争や紛争においてもハイブリッド戦争と言われるように、サイバー空間での情報戦や攻撃が用いられることが多くなりました。

無差別型のサイバー攻撃では、新しく編み出した攻撃手法を用いて、例えば1000件の組織や個人をターゲットに攻撃を行い、1件でも成功すれば攻撃者側からしてみると勝利となります。

ある攻撃手法がターゲットに知られ対策されたとしても、新しい攻撃手法を考え展開すれば良いわけですから、次々と攻撃を試行することができます。

このあたりが攻撃者側と対策を講じる側のいたちごっことなっている悩ましい現実となっています。

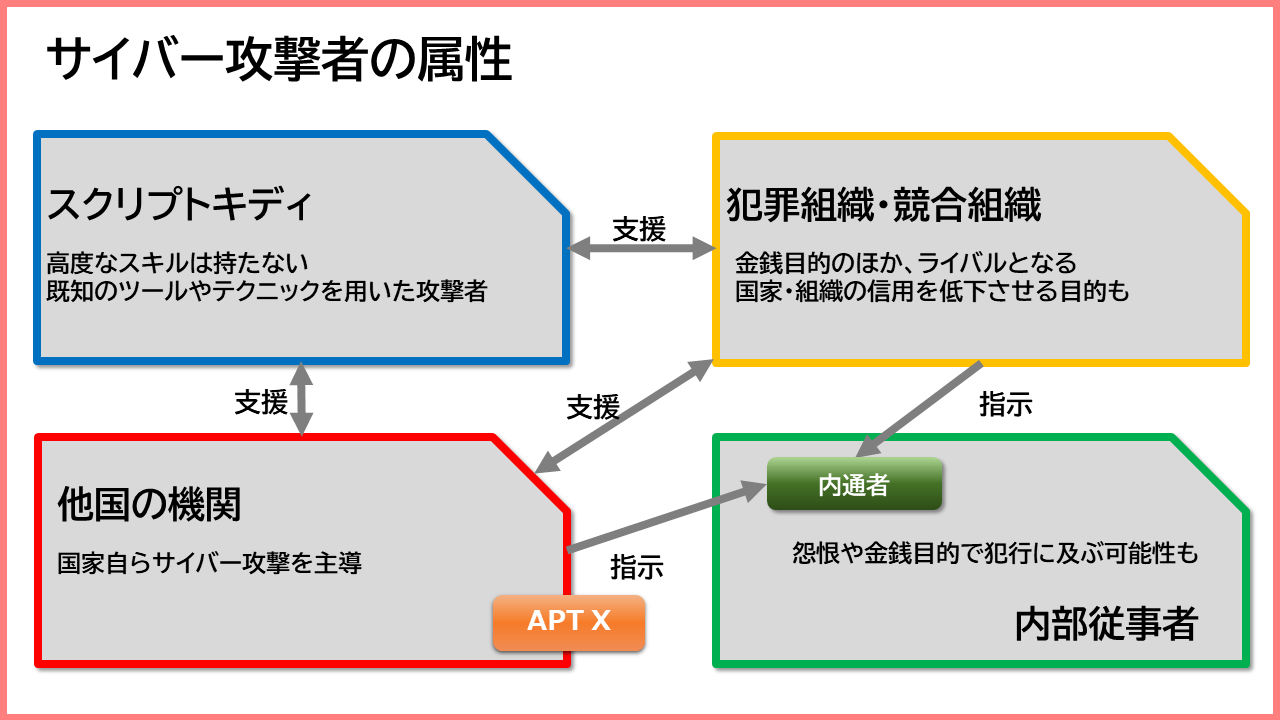

サイバー攻撃者の属性

サイバー攻撃者は一般に「ハッカー」「クラッカー」と呼ばれていますが、組織の情報セキュリティを脅かすサイバー攻撃者にも様々な属性や関連性があることを私たちは意識する必要があります。

APTとは、Advanced Persistent Threatの略で高度で持続的な脅威と訳されます。

APT XのX部分には数字が割り当てられますが、APT10のように国家などの支援を受けて、特定の業界の企業・組織に対し、高度な技術を駆使して継続的に実施されるサイバー攻撃集団も存在します。

最近では、サイバー攻撃者の中に日本人も在籍すると主張するサイバー攻撃グループがあることが報道(*1)により明らかになりました。

報道を含めこのような状況を考慮すると、日本国内の文化や情勢に詳しい者がサイバー攻撃者に加わっていること念頭に入れた対策も早める必要があるかもしれません。

- (*1)ロシア拠点ハッカーに日本人複数 世界最大、幹部が主張

https://nordot.app/939325211588296704

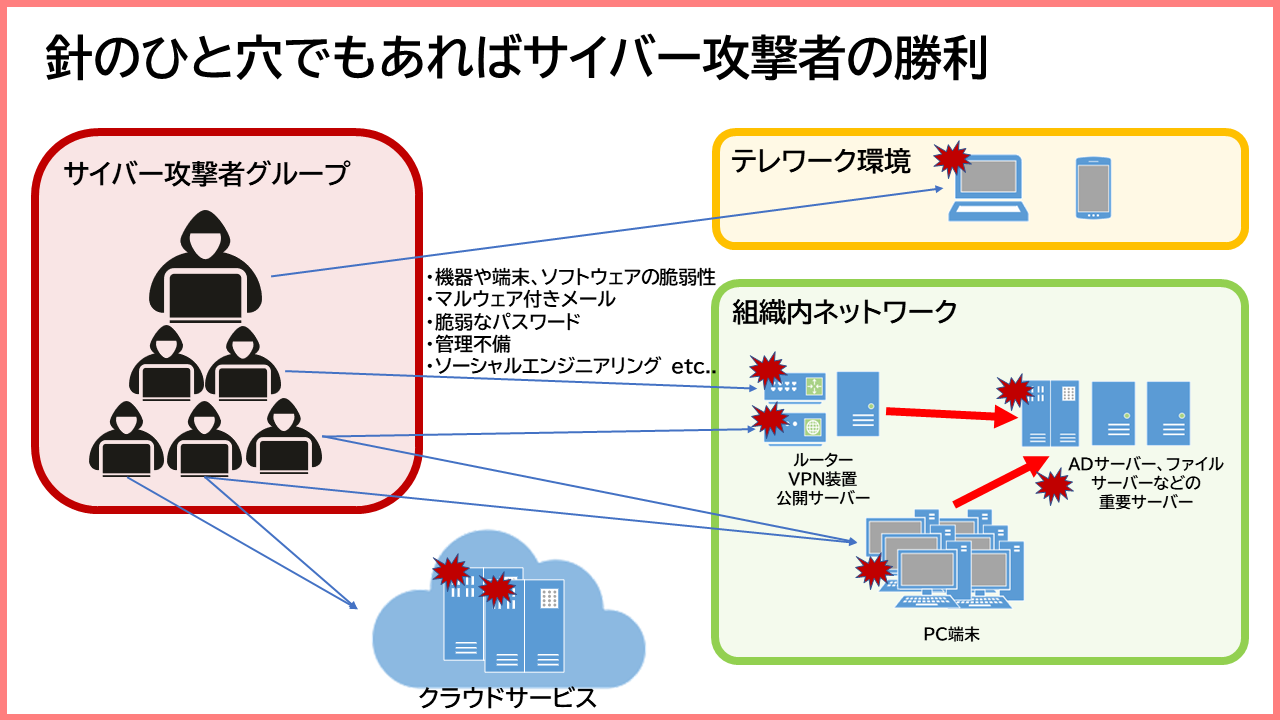

針のひと穴でもあればサイバー攻撃者の勝利

先ほどのスライドでは、サイバー空間では攻撃側が有利というお話をしましたが、APTのようにある特定の組織をターゲットにフォーカスした攻撃を考えてみたいと思います。

業種・業態にかかわらず、私たちは多くの端末、サーバーやネットワーク機器を保有しています。また、あらゆる種類のOSやソフトウェア、アプリケーションを導入しています。

組織によってはテレワーク環境を導入し、クラウドにサーバーを構築している場合もあるでしょう。

サイバー攻撃者からしてみると以上のものすべてが攻撃対象となり得ます。

Emotetのようにマルウェア付きのメールをターゲット組織の従事者の端末で開かせ、感染させる方法のほか、インターネットとの接続点にある公開系のサーバーやネットワーク機器、クラウドの脆弱性や設定不備に乗じて侵入を試み、侵入が成功したらそれを足掛かりに攻撃基盤を構築します。

組織が保有するものすべてについて完璧に対策、コントロールすることは困難なことを攻撃者は知っています。まさに針のひと穴でもあれば攻撃者の勝利です。

攻撃を試行し失敗に終わってもターゲットとなる組織のあらゆる情報を集め、偵察を行い、新しい攻撃手法を編み出しながら攻撃成功の可能性が出てくるまで時を待ちます。

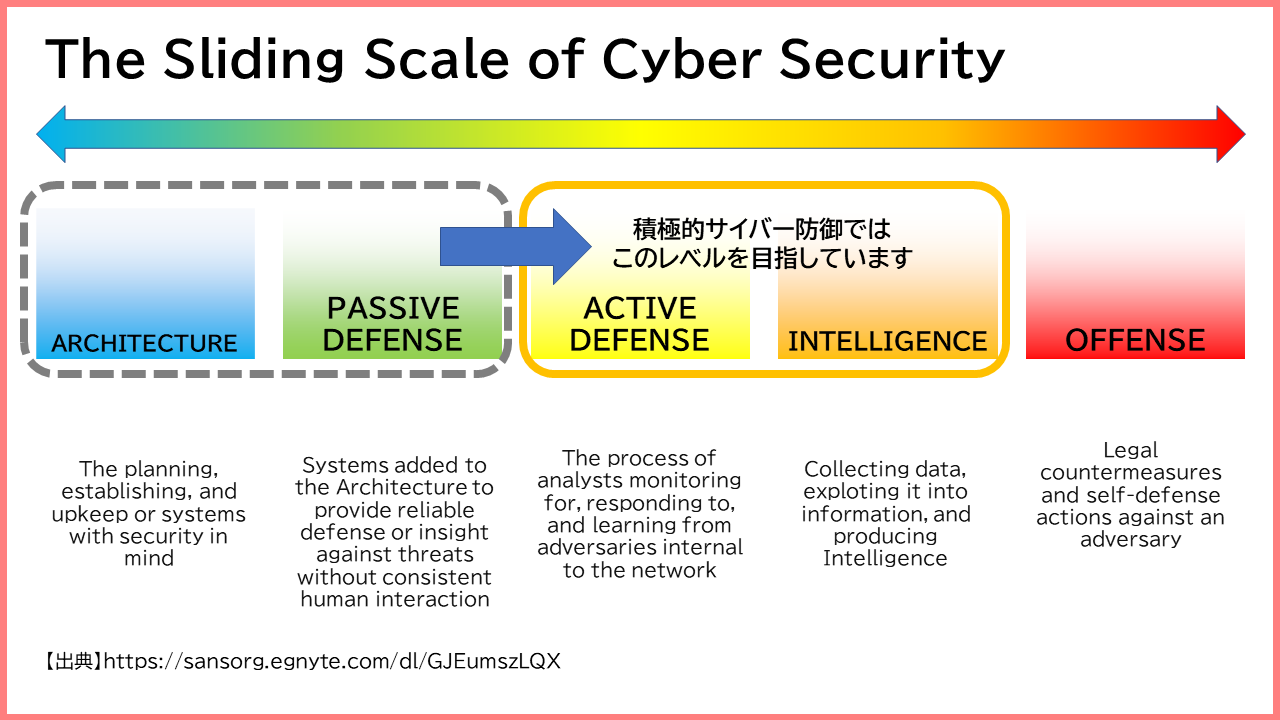

The Sliding Scale of Cyber Security

果たして、攻撃側が有利とされるサイバー空間において、私たちは攻撃者に翻弄されるしかないのでしょうか?

「The Sliding Scale of Cyber Security」という、Robert M. Lee氏により提唱されたサイバーセキュリティ態勢の成熟度モデルがあります。(*2)

「The Sliding Scale of Cyber Security」と照らすと、私たちの組織の多くは、セキュリティを考慮したシステムの計画、構築および維持を示す「Architecture」、サイバー攻撃者によって引き起こされる被害の可能性を低減し、影響を最低限にする「Passive Defense」のレベルまで対策がなされていることでしょう。

「Passive Defense」のレベルは組織によって堅牢な部分も脆弱な部分もあります。

また、時間の経過とともに新しいテクノロジーが生み出されることに沿って、未知の脆弱性の発見や新しい攻撃手法も編み出されますので、いつしか豊富なリソースを持ち高度なテクニックを持つサイバー攻撃者によって突破されることでしょう。

今回のお話である「積極的サイバー防御」は、「Architecture」、「Passive defense」からさらに上のレベルの「Active Defense」、「Intelligence」を目指す議論となります。

「Active Defense」は能動的防御と訳され、アナリストがネットワーク内部の敵対者を監視し、対応し、学習するプロセスとされています。

「Intelligence」は、「Active Defense」との違いがわかりにくにのですが、場当たり的ではなく、継続的にデーターを収集し、それを情報に活用し、インテリジェンスを生み出すこととされています。

少し雲をつかむような話となりますが、高度化・組織化するサイバー攻撃者(グループ)に対応するためには、「Active Defense」、「Intelligence」のレベルを想定したセキュリティシステムの設計や導入、活動を目指すことが必要とされる時代となってきているのかもしれません。

積極的サイバー防御とは?

日本政府では、「積極的サイバー防御」(アクティブ・サイバー・ディフェンス)の体制を導入する検討に入っています。(*3)

「積極的サイバー防御」では、通信・電力といった重要インフラなどを対象に、サイバー攻撃への防衛強化を目的にしています。

現在のところ、攻撃の兆候の検知や発信元の特定が主なポイントとなっていますが、法整備を経て、より実効性のあるサイバー攻撃情報の共有や対策を講じることができると期待されています。

- (*3)「積極的サイバー防御」重要インフラ対象に導入へ…政府、攻撃元に侵入や無力化検討

https://www.yomiuri.co.jp/politics/20220912-OYT1T50308/

積極的サイバー防御へまずは一歩から

日本政府が掲げる積極的サイバー防御は議論の途中ということもあり、具体的なことが出てくるまでもう少し時間がかかりますが、まずは、基本的なセキュリティ対策や活動をひとつずつ確実にということが近道だと思われます。

上記に挙げたセキュリティ対策や活動例は、皆様もすでに実施、また検討中のことと思われます。

「積極的サイバー防御」は、上記に挙げたセキュリティ対策や活動例の効果を最大限に高めるものと考えられていますが、昨今のサイバー情勢を踏まえ、一歩ずつ課題をクリアしていきましょう。