EDRソリューション

ディアイティでは、EDRを用いたエンドポイントの監視と、アラート検知時におけるインシデント対応を支援するサービスを提供します。

インシデント対応やCSIRTの体制を社内で確立できない、CSIRTはあるが十分に調査できているかが不安、インシデント対応の方向性や進め方に不足していることがないか誰かにチェックしてほしい、といった場面において、セキュリティインシデント対応の豊富な知見をもとに支援します。

ディアイティでは、EDRを用いたエンドポイントの監視と、アラート検知時におけるインシデント対応を支援するサービスを提供します。

インシデント対応やCSIRTの体制を社内で確立できない、CSIRTはあるが十分に調査できているかが不安、インシデント対応の方向性や進め方に不足していることがないか誰かにチェックしてほしい、といった場面において、セキュリティインシデント対応の豊富な知見をもとに支援します。

総務省の令和元年通信利用動向調査の結果によると、企業のウイルス対策ソフトウェアの導入率はパソコン等の端末で約8割、サーバへの導入で約6割、ファイアウォールの設置・導入は約5割となっています。しかしながら、これだけの割合のPCにウイルス対策ソフトウェアがインストールされているにもかかわらず、ウイルス感染による情報漏えい事故や情報漏えい件数は減っておらず、従来型の境界防御やウイルス対策ソフトウェアだけでは情報セキュリティ対策が不十分といえる状況です。

出典:総務省「令和元年通信利用動向調査報告書(企業編)」

https://www.soumu.go.jp/johotsusintokei/statistics/statistics05.html

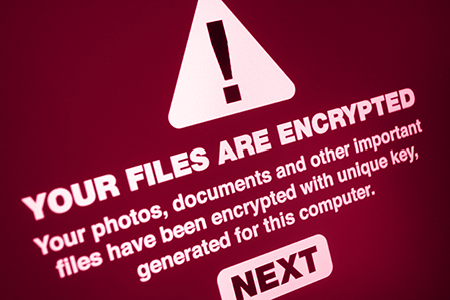

近年ではウイルスをあやつる攻撃者のスキルが高度化しており、目標組織を明確にした標的型攻撃の場合、ウイルスを使って目標組織のネットワークへ侵入し、長期間社内に潜伏して重要サーバの管理者権限を奪うなどしながら秘密情報を探して盗み出したり、サーバを利用できなくして企業活動を停止させたりするケースが現れてきています。

コンピュータウイルスに感染する主なきっかけは、メールの添付ファイルを不用意に開封した、悪意のあるWebサイトへアクセスした、USBメモリを不用意にPCへ接続した等、ユーザがPCを介して行った動作です。

これらの動作をきっかけとしてファイルやアクセス先に仕込まれていたウイルスが社内のネットワークに持ち込まれると、同じネットワーク上に接続しているPCへ次々と感染が広がります。感染させたPCから得られた情報を元に攻撃者は、感染させたPC上に保存されている情報を盗み出したり、恐喝に利用しようと試みたりします。

Emotetのように感染したPCに保存されている連絡先を使って感染をさらに広げる目的で使われるケースもあります。また攻撃者にシステム管理者のアカウントが盗まれると、データベースやID管理サーバなどのより重要な情報へアクセスできるサーバを乗っ取ろうとします。あるウイルスが別のウイルスを運ぶなど、複数のウイルスを用いて攻撃されることもあります。

そのためこれらの攻撃者から防御するためには、攻撃の足掛かりとして狙われる、業務で利用するPCやスマートフォンのウイルス対策が非常に重要であり、高度なスキルをもった攻撃者に対応できるツールや体制によって、守りを強固にすることが求められています。

EDR(Endpoint Detection and Response)とは、エンドポイント、つまりPCやスマートフォン上における管理者や利用者が意図しない悪質な動作を検知し、可視化するためのソリューションのことをさします。

これまで一般的に使われてきたEPP(Endpoint Protection Platform)と呼ばれるウイルス対策ソフトウェアがウイルスの侵入を防御するためのソフトウェアであることに対して、EDRはウイルスに侵入されていることを前提とした対策を行うソリューションです。

EPPは検知のためにウイルスを認識するシグネチャを用いますがEDRはシグネチャを用いません。そのためパターンマッチングができないファイルレスマルウェア(*)や、ウイルスを用いない外部からの不正アクセス、内部不正による不審な振舞いも、その痕跡を検知することができるという特徴があります。

従来のウイルス対策ソフトウェアによるウイルス侵入防御策に加えて利用することが望ましく、侵入防御を乗り越えて侵入してくるウイルス等による攻撃への対策として導入することが望ましいソリューションです。

EDRに分類される製品としては、クラウドストライク(CrowdStrike)、フォーティイーディーアール(FortiEDR)、サイバーリーズン(Cybereason)、アールエスエーネットウィットネス(RSA

NetWitness)、エムビジョンイーディーアール(MVISION EDR)などがあります。

(*)ファイルレスマルウェアは、実行ファイルを使わない、OSの標準ツールを使う、メモリ上で実行される、といった特徴があります。実行ファイルをダウンロードしないためシグネチャによるパターンマッチングができません。

このようにEDRを有効に活用するためには、検知した情報を元に追加で必要な関連情報は何かを判断し収集して分析調査するための専門チームの存在が重要になります。

そのため検知したアラートが何を意味していてどういう範囲へ影響する可能性があるのか、今後何が起こりうるのか、感染元がどこでどのエンドポイントやサーバを止めるべきなのか、等の把握や分析、原因の特定を行える人材やチームが存在せず有効に活用できない、という課題が残ることがあります。

CrowdStrikeは、プロセスの生成、ドライバのロード、レジストリの変更、ディスクやメモリへのアクセス、

ネットワークへの接続など、数百種類におよぶセキュリティ関連のイベントを追跡できます。

CSIRT Cloudでは、CrowdStrikeが検知した後の情報漏えい状況、発生した原因、社内ネットワーク内の不正侵入の範囲や

ウイルスの拡散状況等を調査、その後の対応や対策の進め方を支援します。

その他、情報漏えいの被害が甚大だった場合には危機管理コンサルティングサービス、

インターネットへ拡散してしまった情報の所在を確認するサイバー情報パトロール、

エンドポイントのフォレンジック調査等、セキュリティインシデントが発生した時に必要となる状況に対して、

当社の様々な支援サービスを組み合わせ、網羅的にサポートします。